4.1: Defensa contra la vigilancia y represión

- Page ID

- 51882

Se recomienda leer los capítulos Mecanismos de represión de movimientos sociales y Amenazas digitales a movimientos sociales antes de seguir con este.

Lo que aprenderás

- Qué es el modelado de amenazas

- Estrategias para reducir amenazas a tu seguridad digital

Tal vez hayas escuchado que no existe la seguridad digital perfecta, y estamos de acuerdo. El potencial de vigilancia de un adversario con suficientes recursos es ilimitado y las posibilidades descritas en el capítulo Amenazas digitales a movimientos sociales apenas rascan la superficie. Sin embargo, no todos los riesgos son iguales; no es igualmente probable que se use una u otra herramienta de vigilancia y hay muchas cosas que una persona o un grupo puede hacer para reducir las amenazas debidas a la vigilancia.

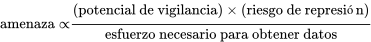

Podemos modelar una amenaza digital a la seguridad en términos de la siguiente relación:

En este modelo, el potencial de vigilancia se refiere al nivel de recursos de tu adversario, como se discute en el capítulo Amenazas digitales a movimientos sociales. El riesgo de represión se refiere a las formas en las que tu adversario podría tratar de debilitarte, como se describe en el capítulo Mecanismos de represión de movimientos sociales.

Es importante tener en mente que la vigilancia apoya a la represión directa e indirectamente. Muchos de los ejemplos presentados en el capítulo Mecanismos de represión de movimientos sociales tuvieron como sustrato, de hecho, mecanismos de vigilancia:

- La violencia directa infligida al líder del Partido Pantera Negra, Fred Hampton, quien fue asesinado, tuvo el respaldo del conocimiento detallado de su horario y de la distribución de su departamento.

- El Departamento de Justicia de Estados Unidos emitió amenazas de sanciones a través del sistema legal en contra de los organizadores de las protestas contra la investidura de Donald Trump. Para ello, solicitaron toda la información del tráfico web de la página de una organización (esto se describe al final del capítulo Enrutado anónimo).

- La privación del empleo de la que fue objeto Steven Salaita fue resultado de la vigilancia de la actividad de su cuenta de Twitter.

- El engaño con el cual actuó el FBI en contra de Mohamed Mohamud se inició con la vigilancia de su correo electrónico.

Reducir la amenaza

Es posible disminuir el riesgo representado por amenazas digitales disminuyendo el potencial de vigilancia o el riesgo de represión, o bien, aumentando el esfuerzo requerido para obtener nuestros datos.

Reducir el potencial de vigilancia

La mayoría de los activistas tienen poco control inmediato sobre el potencial de vigilancia. Sin embargo, ha habido numerosos esfuerzos loables para regular la vigilancia, con cierto grado de éxito, como la prohibición del reconocimiento facial y del uso de CSSs en ciertas jurisdicciones. Pero, a menos que tu trabajo en un movimiento social esté orientado a la prohibición o limitación de la vigilancia, este camino te alejaría de tus metas.

Reducir el riesgo de represión

Asimismo, los activistas tienen poco control sobre el riesgo de represión. Podrías minimizar este riesgo si redujeras la amenaza que representas para tu adversario, pero esto sería sucumbir al efecto inhibidor.

Aumentar el esfuerzo requerido para obtener tus datos

Lo anterior nos deja con aumentar el esfuerzo requerido para obtener nuestros datos, lo que constituye el objeto del resto de este libro. Aunque es importante proteger todos los datos (entre más conozca de ti tu adversario, más podrá debilitarte), te invitamos a dirigir cualquier esfuerzo adicional para protegerlos hacia las estrategias que más protección brindan. Así, para guiar dicho esfuerzo debes tener en mente el potencial de vigilancia de tus adversarios y las formas en que sería más probable que repriman tus esfuerzos. Con este fin, es recomendable que te centres en proteger datos que

- es más probable que sean usados para reprimir tus esfuerzos, y

- sean más vulnerables a la vigilancia.

Será posible entender el inciso 1 a través de una profunda comprensión de los esfuerzos y los adversarios de un movimiento social. Para analizar el inciso 2 es necesario entender dónde están tus datos (se describe a continuación) y cómo protegerlos (lo cual se discutirá en los capítulos restantes de este libro).

¿Dónde están tus datos?

Se pueden adoptar distintas estrategias de protección dependiendo de dónde resida la vulnerabilidad de los datos. Tu información se convierte en datos cuando se pone en un dispositivo (por ejemplo, un teléfono celular o laptop) y luego puede transmitirse por internet, a través de proveedores de servicios. Aquí se distingue entre sitios web donde solo navegas y proveedores de nube donde tus datos pueden almacenarse (desde Google hasta Facebook).

En los capítulos restantes se discute cómo proteger la ubicación de tus datos. En el capítulo Cultura de seguridad se discute cómo decidir si convertir tu información en datos (cuando tú tienes control sobre ella) y si almacenar tus datos en la red; es decir, si deseas que tus datos se transmitan por las flechas de la red. En el capítulo Proteger tus dispositivos se analiza cómo proteger datos almacenados en dispositivos bajo tu control (por ejemplo, tu laptop y teléfono celular). En el capítulo Proteger tus comunicaciones se discute cómo proteger tus datos mientras se transmiten desde ti hasta su destino, ya sea un sitio web, un proveedor de nube o una persona. En el capítulo Proteger tus datos remotos se analiza cómo proteger datos almacenados en la nube, si es que tú tomaste la decisión de hacerlo. Luego, en el capítulo Proteger tu identidad se analiza cómo proteger tu identidad; es decir, cómo ser anónimo o usar un seudónimo en línea y cómo abrirse camino entre la censura. Finalmente, en la conclusión se discute cómo seleccionar herramientas de seguridad digital y se presentan los principios que usamos para nuestras recomendaciones.

En contexto: Edward Snowden

En los años previos a 2013, Edward Snowden reunió datos en sus lugares de trabajo (principalmente, subcontratistas de la NSA) a los que tuvo acceso en su función de administrador de sistemas. Las filtraciones de Snowden de enormes cantidades de material clasificado ilustraron cuán avanzadas y ampliamente usadas eran las tácticas de vigilancia de muchos de los gobiernos más poderosos del mundo. Sin embargo, para hacer estas revelaciones, Snowden se enfrentó a un adversario poderoso: la misma Agencia de Seguridad Nacional.

Era improbable que Snowden consiguiera un anonimato duradero; su propósito era mantener su conducta (recabar información) y su meta (denunciar) ocultas por tiempo suficiente para revelar la información a periodistas, quienes la reportarían de forma responsable, y, con suerte, por tiempo suficiente para poder llegar a un lugar seguro, donde pudiera vivir en libertad. Tomó meses para que Snowden lograra establecer un canal de comunicación cifrado con Glenn Greenwald (un periodista conocido por sus valientes y profundos reportajes), pese a que esto ocurrió en la época del plug-and-play (conectar y usar) y de las apps de mensajería cifrada de extremo a extremo. Pero una vez que comenzaron los reportajes de las revelaciones de Snowden, supo que su identidad sería descubierta y él mismo la hizo pública. Snowden no terminó donde había esperado (América Latina). Su pasaporte estadounidense fue cancelado durante su vuelo desde Hong Kong (donde hizo sus filtraciones a Glenn Greenwald) a Rusia, lo que le impidió futuros vuelos. Snowden pidió asilo en Rusia.

Sin embargo, Snowden tuvo éxito como denunciante; los reportes duraron años y hubo numerosos cambios a nuestras comunicaciones. En la actualidad, el cifrado se encuentra ampliamente disponible; tanto así, que muchas personas no saben cuándo sus conversaciones están cifradas de extremo a extremo.

Qué aprender a continuación

Recursos externos

- AnarchoTechNYC. “Persona Based Training Matrix.” 9 de junio de 2020.

- Electronic Frontier Foundation. “Your Security Plan.” Surveillance Self-Defense, 1 de agosto de 2014.

- Snowden, Edward J. Permanent Record, 2019. Metropolitan Books.

Créditos

- where-your-data-is © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license