21.3: Privacidad en el lugar de trabajo

- Page ID

- 59701

Los empleados generalmente no tienen una expectativa razonable de privacidad en el lugar de trabajo, especialmente cuando usan equipos de la compañía o cuando el empleador tiene una política que establece que los empleados pueden ser monitoreados. Sin embargo, algunas áreas como baños de empleados y vestuarios pueden no ser monitoreadas. Los tribunales han sostenido que los empleados no renuncian a todas las expectativas de privacidad por la naturaleza de su empleo. Por lo tanto, los empleadores deben asegurarse de que limitan las actividades de monitoreo a lugares razonables donde el empleador tenga un interés comercial legítimo para hacerlo.

Proceso de Contratación

Los empleadores a menudo realizan verificaciones de antecedentes de posibles empleados como parte de su proceso de contratación. Dependiendo del tipo de verificación de antecedentes que se realice y de la información utilizada, se trata de una serie de problemas de privacidad. Algunos estados regulan el tipo de documentos que un posible empleador puede considerar al tomar decisiones de contratación. Las empresas deben asegurarse de cumplir con todas las leyes estatales donde contratan empleados.

El uso de inteligencia artificial (IA) es una tendencia creciente en el reclutamiento y contratación. La IA se usa a menudo para revisar currículums, aplicaciones y redes sociales disponibles públicamente. Las plataformas de videoentrevistas impulsadas por IA aplican algoritmos a entrevistas grabadas en video para facilitar la evaluación de los solicitantes por parte del empleador.

Illinois fue el primer estado en aprobar una Ley de entrevistas de IA, que requiere que los posibles empleadores notifiquen a los solicitantes sobre su uso de IA y obtengan su consentimiento antes de usar las herramientas de IA en sus materiales de solicitud. Aunque limitada a su estado, la ley de Illinois ha sido citada por muchos expertos legales como plantilla para otras leyes federales y estatales.

Con base en la ley de Illinois, los empleadores que usan IA durante su proceso de contratación deben adoptar las siguientes mejores prácticas:

- Dar aviso a los solicitantes del uso de plataformas de videoentrevistas impulsadas por IA;

- Explicar qué es la IA y cómo funciona en lenguaje ordinario a los aspirantes;

- Obtener el consentimiento de los aspirantes para utilizar y grabar sus entrevistas en video;

- Ofrecer un método de entrevista alternativo para entrevistas; y

- Contar con un procedimiento para la destrucción de grabaciones.

Pruebas de drogas y alcohol

Los empleadores con políticas de pruebas de drogas y alcohol están altamente regulados por los estados donde operan. Los requisitos estatales varían sobre la notificación requerida de las pruebas, la naturaleza y ubicación de las pruebas, y cuándo pueden ocurrir las pruebas. Todos los estados protegen la privacidad de los empleados con respecto a quién recibe el resultado de la prueba y cómo deben recopilarse, almacenarse y destruirse esos resultados. Los empleadores que realizan pruebas de drogas y alcohol necesitan ser informados sobre las consecuencias legales de hacer cumplir sus políticas.

Los empleados frecuentemente desafían las pruebas de drogas y alcohol como una violación de su derecho a la privacidad. Los empleadores generalmente ganan estas demandas cuando:

- El patrón cumple con todos los requisitos estatales para las pruebas de drogas y alcohol;

- Realiza la prueba con el consentimiento del empleado;

- Realiza la prueba de manera que no sea ofensiva; y

- Los resultados de la prueba no revelan información ajena al propósito de la prueba.

Los empleadores deben tener cuidado de limitar la divulgación de los resultados de las pruebas solo a aquellos con necesidad de saberlo. Las empresas pueden realizar legalmente una prueba de drogas o alcohol, pero aún así ser responsables de violaciones a la privacidad en función de cómo manejaron los resultados.

Ley de Portabilidad y Responsabilidad de Seguros de Salud

La Ley de Portabilidad y Rendición de Cuentas del Seguro de Salud de 1996 (HIPAA) busca proteger la información confidencial de salud y exige estándares para el manejo de dicha información.

La HIPAA tiene una Regla de Privacidad que regula el uso y divulgación de información de salud identificable individualmente. La Regla de Privacidad protege la Información de Salud Protegida (PHI), que incluye toda la información relacionada con el estado de salud pasado, presente o futuro de una persona identificada, del tratamiento recibido o del pago del tratamiento. La PHI también incluye registros de facturación, información sobre pagos de primas e información de inscripción. Como resultado, la PHI incluye información médica requerida por los empleadores para cumplir con sus obligaciones bajo la Ley de Estadounidenses con Discapacidades, la Ley de Licencia Médica Familiar, compensación para trabajadores, pruebas de drogas y planes de atención médica patrocinados por el empleador.

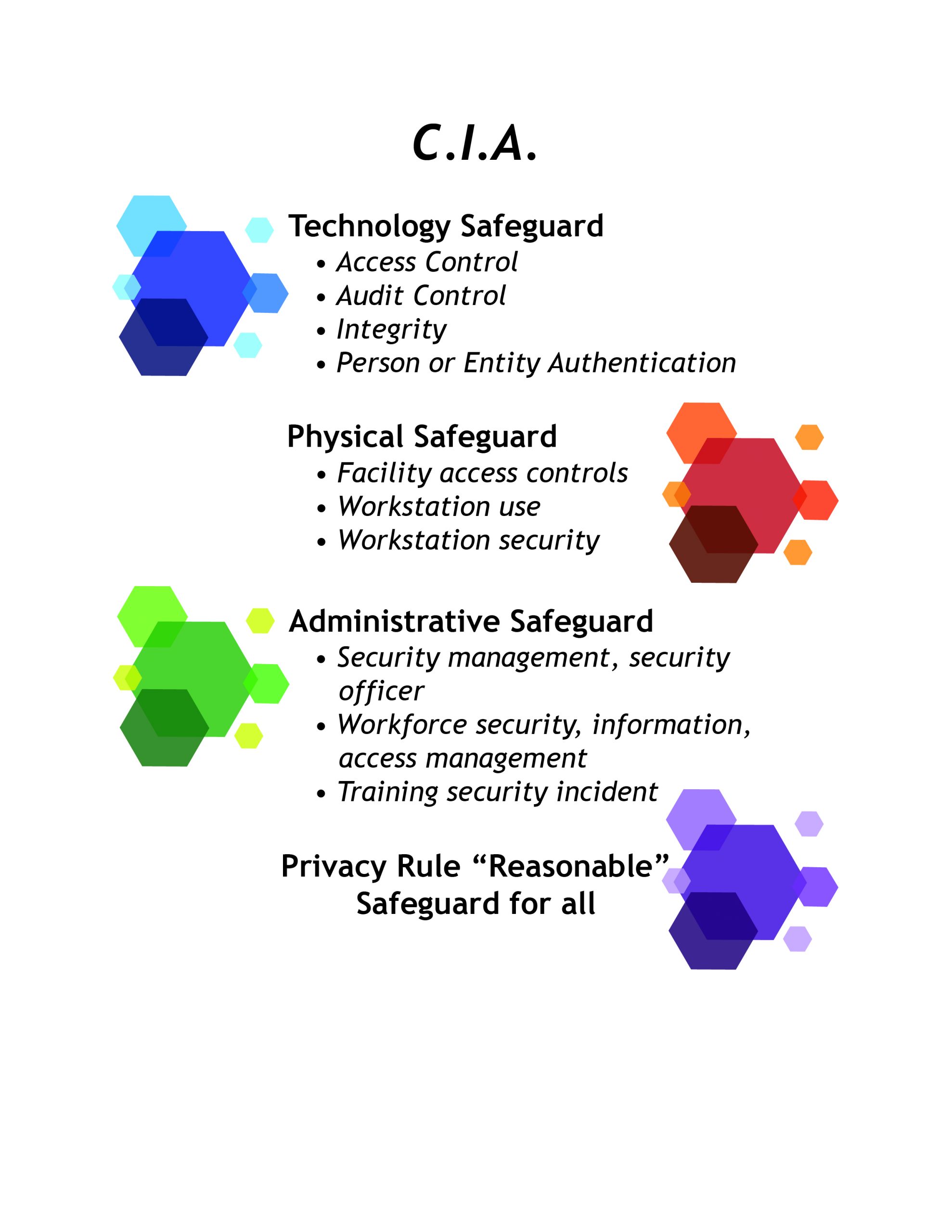

La HIPAA también cuenta con una Regla de Seguridad para garantizar la confidencialidad, integridad y disponibilidad de PHI electrónica. En virtud de la Regla de Seguridad,

- Confidencialidad significa que la PHI no está disponible ni divulgada a personas o procesos no autorizados;

- Integridad significa que la PHI no se altera ni destruye de manera no autorizada; y

- Disponibilidad significa que la PHI es accesible y utilizable a pedido por una persona autorizada.

La Regla de Seguridad también requiere que las empresas protejan la PHI electrónica contra amenazas razonablemente anticipadas y violaciones razonablemente anticipadas de la Regla de Privacidad.

Figura 21.1 Regla de seguridad de HIPAA

La HIPAA requiere que las empresas designen a una sola persona que es en última instancia responsable de la seguridad de la PHI electrónica. Esta persona también es responsable de garantizar que el negocio se involucre en el proceso obligatorio de gestión de la seguridad bajo HIPAA. Este proceso inicia con un análisis de riesgos de las vulnerabilidades potenciales en el sistema del negocio y la gestión de PHI. El proceso de gestión de la seguridad está ampliamente regulado.

Es importante destacar que la HIPAA se aplica a las “entidades cubiertas” en lugar de a tipos específicos de información. Los rastreadores personales de fitness como Fitbit, recopilan lo que son esencialmente datos de atención médica de sus consumidores. Sin embargo, los datos de Fitbit pueden venderse como información del consumidor porque Fitbit no es una entidad cubierta bajo la HIPAA con respecto a sus consumidores. Sin embargo, si Fitbit reúne PHI de sus empleados que solicitan permisos médicos de ausencia, entonces Fitbit es una entidad cubierta como empleador.

Monitoreo electrónico

La ley federal y la mayoría de las leyes estatales permiten a los empleadores monitorear las comunicaciones electrónicas de sus empleados que ocurren a través del hardware, software y servidores del empleador. Si el patrón proporciona el sistema informático, éste tiene derecho a vigilar las comunicaciones electrónicas en el sistema, aunque esas comunicaciones no estén relacionadas con el trabajo.

Los empleadores también pueden monitorear las comunicaciones cuando los empleados dan su consentimiento para el monitoreo. Por lo tanto, muchos empleadores requieren que los empleados firmen una renuncia consintiendo las comunicaciones privadas enviadas a través del equipo del empleador para ser monitoreadas. Esto ayuda a defenderse contra la invasión de reclamos de privacidad mejor que tener una política solo en el manual del empleado.

Las empresas también pueden monitorear las conversaciones con los clientes en el curso ordinario de los negocios siempre que den aviso. Como resultado, muchas líneas de atención al cliente utilizan un mensaje grabado de que “esta llamada puede ser monitoreada con fines de capacitación” antes de que los clientes se conecten a un agente de servicio al cliente.

La ley federal más importante en materia de monitoreo de las comunicaciones electrónicas es la Ley de Privacidad de las Comunicaciones Electrónicas (ECPA), que fue aprobada por el Congreso en 1986. ECPA tiene dos partes. La primera parte se conoce como Ley de escuchas telefónicas y la segunda como Ley de Comunicaciones Almacenadas. La ECPA prohíbe la adquisición del contenido de una comunicación cableada, oral o electrónica utilizando un dispositivo electrónico, mecánico u otro. La ECPA también prohíbe el uso o divulgación de una comunicación interceptada ilegalmente.

ECPA expone a las empresas a múltiples niveles de responsabilidad dentro de un negocio. Por ejemplo, el personal del departamento de TI puede ser responsable de interceptar ilegalmente el correo electrónico de un empleado, y el personal de recursos humanos que usa y divulga el correo electrónico también puede ser responsable. Cada comunicación interceptada ilegalmente puede dar lugar a responsabilidad. Por lo tanto, un puñado de comunicaciones puede resultar en que múltiples individuos a lo largo de un negocio violen repetidamente ECPA.

Grabaciones de Workplace

Aunque las grabaciones pueden ser útiles para capturar el contenido de una conversación, las grabaciones representan riesgos legales y comerciales para los empleadores. Tanto los empleadores como los empleados pueden violar las leyes federales y estatales de escuchas telefónicas al grabar conversaciones sin el consentimiento de las otras partes. Incluso con el consentimiento, las empresas que se dedican a registrar empleados y clientes dañan la moral de los empleados y corren el riesgo de perder clientes.

Doce estados prohíben grabar una conversación a menos que todas las partes consientan. La mayoría de los estados permiten a clientes y empleados responsabilizar a una empresa por violaciones de escuchas telefónicas bajo la doctrina superior respondeat. En consecuencia, las empresas pueden ser responsables de las grabaciones ilegales de sus empleados si se realizan en el curso y alcance del empleo o se hacen para ayudar al negocio.

Las leyes estatales y federales de escuchas telefónicas conllevan sanciones tanto civiles como penales. Muchas leyes estatales prevén daños agudos o una cantidad legal de daños. Las leyes federales de escuchas telefónicas imponen multas de hasta cien dólares diarios o diez mil dólares, lo que sea mayor.

Otro problema potencial para las empresas es poner en riesgo la información comercial confidencial. Por ejemplo, los empleados pueden capturar secretos comerciales, información propietaria o estrategias comerciales que la empresa quiere proteger. La información registrada puede ser comprometida o compartida en contra de los intereses de la empresa.

Redes sociales

El derecho de un empleador a monitorear las comunicaciones electrónicas generalmente no incluye las redes sociales. En consecuencia, los empleadores no tienen derecho a monitorear las cuentas de redes sociales a través de la coerción o el engaño. Por ejemplo, un empleador no puede exigir a los empleados que proporcionen contraseñas a sus cuentas de redes sociales. Los empleadores tampoco pueden iniciar sesión en las cuentas de redes sociales de otros (incluidos los empleados) y hacerse pasar por ellos para ver cuentas privadas.

No obstante, si las cuentas de redes sociales son públicas, entonces los empleadores tienen derecho a revisarlas en la misma medida que otros miembros del público.

Videotaping y cámaras de vigilancia

ECPA solo protege las comunicaciones electrónicas. En consecuencia, ECPA no aplica a la vigilancia de video o cámara sin un componente de audio. Para evitar violar ECPA, las empresas deben garantizar que sus cámaras de seguridad y vigilancia no capten voces humanas.

Las cámaras de seguridad no se pueden usar en áreas en las que empleados y clientes tengan una expectativa razonable de privacidad. Por ejemplo, los minoristas no pueden usar cámaras en vestuarios, baños y vestuarios. Los negocios necesitan colocar cámaras para que la actividad privada no pueda, y no sea, monitoreada y grabada.

Las empresas dedicadas a la vigilancia deben utilizar los medios más limitados disponibles para llevar a cabo la vigilancia. Las empresas deben tener una razón comercial legítima para usar cámaras de seguridad, y deben asegurarse de que la vigilancia esté dirigida y limitada en duración y alcance.

Los minoristas que utilizan cámaras para evitar robos en las entradas y cajas registradoras deben colocar las cámaras en posiciones abiertas y obvias para que actúen como aviso a los clientes. Los letreros que dan aviso expreso también son una buena práctica para evitar la responsabilidad legal.

Biometría y Tecnología Wearable

La biometría es la identificación automatizada de personas utilizando sus características físicas. Si bien se pueden usar muchas métricas, las huellas dactilares y el reconocimiento facial son los más comunes. Es útil pensar en la biometría como mediciones de algún aspecto de una persona.

Existe una tendencia creciente entre las empresas a pasar de los relojes de tiempo tradicionales a los relojes de tiempo biométricos que escanean huellas dactilares, retinas o iris para verificar la identidad de un empleado y registrar al empleado dentro y fuera del trabajo. Los relojes de tiempo biométricos previenen el fraude del reloj de tiempo, aumentan la eficiencia del cronometraje y aumentan la precisión de

El tipo de tecnología biométrica utilizada impacta los derechos de privacidad involucrados. La tecnología que almacena datos biométricos impacta directamente los derechos de privacidad más que la tecnología creando una “plantilla” a través de un algoritmo para crear una representación de una huella digital. Si la tecnología captura y utiliza información personal existente o crea una réplica tiene consecuencias legales.

Ha habido una serie de demandas colectivas contra empleadores que no han notificado a los empleados cuando sus identificadores biométricos y datos estaban siendo compartidos con terceros proveedores de cronometraje. El consentimiento es sólo una defensa para los empleadores si dan aviso y obtienen el consentimiento para todos los usos de la información.

Otra tendencia tecnológica es el uso de tecnología wearable. La tecnología ponible es una categoría de dispositivos electrónicos que pueden ser usados como accesorios, incrustados en la ropa, implantados en el cuerpo del usuario, o incluso tatuados en la piel. Los dispositivos están pensados para ser manos libres, son alimentados por microprocesadores y se conectan con Internet. La tecnología portátil incluye relojes inteligentes, rastreadores de fitness y dispositivos médicos. Es útil pensar en la tecnología wearable como algo que tiene un empleado.

La tecnología ponible se usa a menudo para rastrear las ubicaciones de los empleados y otorgar acceso a las áreas. Preocupados por empresas privadas que coaccionan a los empleados para que sean microchips, los estados están aprobando leyes que prohíben a los empleadores exigir, coaccionar u obligar a una persona a recibir un implante de microchip o usar tecnología portátil como condición para el empleo.