13.3: ¿Dónde están las vulnerabilidades? Comprender las debilidades

- Page ID

- 60927

Objetivos de aprendizaje

Después de estudiar esta sección deberías poder hacer lo siguiente:

- Reconocer los posibles puntos de entrada para el compromiso de seguridad.

- Entender técnicas de infiltración como ingeniería social, phishing, malware, compromisos de sitios web (como inyección SQL) y más.

- Identificar diversos métodos y técnicas para frustrar la infiltración.

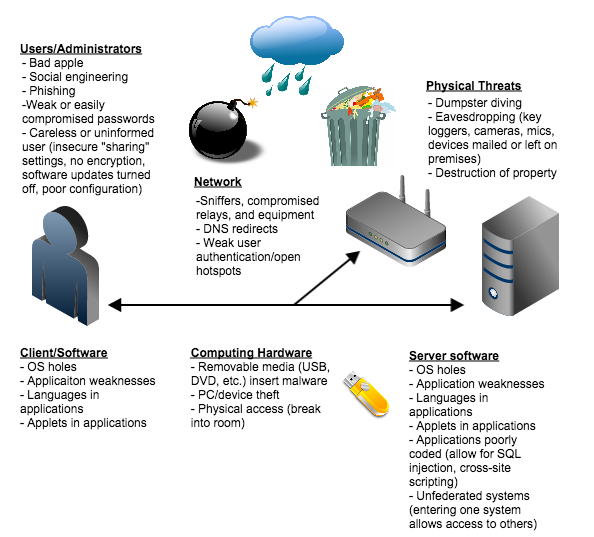

Figura 13.1

Este diagrama muestra solo algunas de las posibles debilidades que pueden comprometer la seguridad de los sistemas de información de una organización. Cada “punto de contacto” físico o de red es una vulnerabilidad potencial. Comprender dónde pueden existir las debilidades es un paso vital hacia una mejor seguridad.

Los sistemas de información modernos tienen muchos componentes interrelacionados y si uno de estos componentes falla, podría haber una manera de ingresar a las golosinas. Esto crea una gran superficie de ataque para una posible infiltración y compromiso, así como una que simplemente es vulnerable a daños e interrupciones involuntarias.