8: Vigilancia

- Page ID

- 88558

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\( \newcommand{\dsum}{\displaystyle\sum\limits} \)

\( \newcommand{\dint}{\displaystyle\int\limits} \)

\( \newcommand{\dlim}{\displaystyle\lim\limits} \)

\( \newcommand{\id}{\mathrm{id}}\) \( \newcommand{\Span}{\mathrm{span}}\)

( \newcommand{\kernel}{\mathrm{null}\,}\) \( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\) \( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\) \( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\id}{\mathrm{id}}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\kernel}{\mathrm{null}\,}\)

\( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\)

\( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\)

\( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\) \( \newcommand{\AA}{\unicode[.8,0]{x212B}}\)

\( \newcommand{\vectorA}[1]{\vec{#1}} % arrow\)

\( \newcommand{\vectorAt}[1]{\vec{\text{#1}}} % arrow\)

\( \newcommand{\vectorB}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vectorC}[1]{\textbf{#1}} \)

\( \newcommand{\vectorD}[1]{\overrightarrow{#1}} \)

\( \newcommand{\vectorDt}[1]{\overrightarrow{\text{#1}}} \)

\( \newcommand{\vectE}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash{\mathbf {#1}}}} \)

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\(\newcommand{\longvect}{\overrightarrow}\)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\(\newcommand{\avec}{\mathbf a}\) \(\newcommand{\bvec}{\mathbf b}\) \(\newcommand{\cvec}{\mathbf c}\) \(\newcommand{\dvec}{\mathbf d}\) \(\newcommand{\dtil}{\widetilde{\mathbf d}}\) \(\newcommand{\evec}{\mathbf e}\) \(\newcommand{\fvec}{\mathbf f}\) \(\newcommand{\nvec}{\mathbf n}\) \(\newcommand{\pvec}{\mathbf p}\) \(\newcommand{\qvec}{\mathbf q}\) \(\newcommand{\svec}{\mathbf s}\) \(\newcommand{\tvec}{\mathbf t}\) \(\newcommand{\uvec}{\mathbf u}\) \(\newcommand{\vvec}{\mathbf v}\) \(\newcommand{\wvec}{\mathbf w}\) \(\newcommand{\xvec}{\mathbf x}\) \(\newcommand{\yvec}{\mathbf y}\) \(\newcommand{\zvec}{\mathbf z}\) \(\newcommand{\rvec}{\mathbf r}\) \(\newcommand{\mvec}{\mathbf m}\) \(\newcommand{\zerovec}{\mathbf 0}\) \(\newcommand{\onevec}{\mathbf 1}\) \(\newcommand{\real}{\mathbb R}\) \(\newcommand{\twovec}[2]{\left[\begin{array}{r}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\ctwovec}[2]{\left[\begin{array}{c}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\threevec}[3]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\cthreevec}[3]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\fourvec}[4]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\cfourvec}[4]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\fivevec}[5]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\cfivevec}[5]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\mattwo}[4]{\left[\begin{array}{rr}#1 \amp #2 \\ #3 \amp #4 \\ \end{array}\right]}\) \(\newcommand{\laspan}[1]{\text{Span}\{#1\}}\) \(\newcommand{\bcal}{\cal B}\) \(\newcommand{\ccal}{\cal C}\) \(\newcommand{\scal}{\cal S}\) \(\newcommand{\wcal}{\cal W}\) \(\newcommand{\ecal}{\cal E}\) \(\newcommand{\coords}[2]{\left\{#1\right\}_{#2}}\) \(\newcommand{\gray}[1]{\color{gray}{#1}}\) \(\newcommand{\lgray}[1]{\color{lightgray}{#1}}\) \(\newcommand{\rank}{\operatorname{rank}}\) \(\newcommand{\row}{\text{Row}}\) \(\newcommand{\col}{\text{Col}}\) \(\renewcommand{\row}{\text{Row}}\) \(\newcommand{\nul}{\text{Nul}}\) \(\newcommand{\var}{\text{Var}}\) \(\newcommand{\corr}{\text{corr}}\) \(\newcommand{\len}[1]{\left|#1\right|}\) \(\newcommand{\bbar}{\overline{\bvec}}\) \(\newcommand{\bhat}{\widehat{\bvec}}\) \(\newcommand{\bperp}{\bvec^\perp}\) \(\newcommand{\xhat}{\widehat{\xvec}}\) \(\newcommand{\vhat}{\widehat{\vvec}}\) \(\newcommand{\uhat}{\widehat{\uvec}}\) \(\newcommand{\what}{\widehat{\wvec}}\) \(\newcommand{\Sighat}{\widehat{\Sigma}}\) \(\newcommand{\lt}{<}\) \(\newcommand{\gt}{>}\) \(\newcommand{\amp}{&}\) \(\definecolor{fillinmathshade}{gray}{0.9}\)Vivimos en una sociedad de vigilancia y siempre lo hemos hecho. Varias organizaciones realizan un seguimiento de nuestras actividades diarias y, a menudo, con la ayuda de tecnologías geoespaciales, incluidos teléfonos móviles, teledetección satelital y sofisticados sistemas de mapeo. La práctica de rastrear poblaciones no es nueva. Los gobiernos en particular llevan siglos realizando desde hace mucho tiempo la vigilancia de individuos y grupos, aunque a ellos se les ha sumado una gran cantidad de empresas y otros grupos. Para la mayor parte de la historia humana, sin embargo, la vigilancia tuvo un alcance limitado porque requería de muchos recursos humanos. El advenimiento de las computadoras y las redes informáticas ha ampliado enormemente la capacidad de las agencias gubernamentales, las empresas comerciales y otras organizaciones para monitorear a millones de personas.

Este capítulo te presentará a:

- La vigilancia como concepto que desde hace tiempo ha sido parte de las sociedades humanas

- Impulsores de la nueva sociedad de vigilancia

- Vigilancia tanto desde el interior como desde el exterior de nuestra vida diaria

8.1 Vigilancia

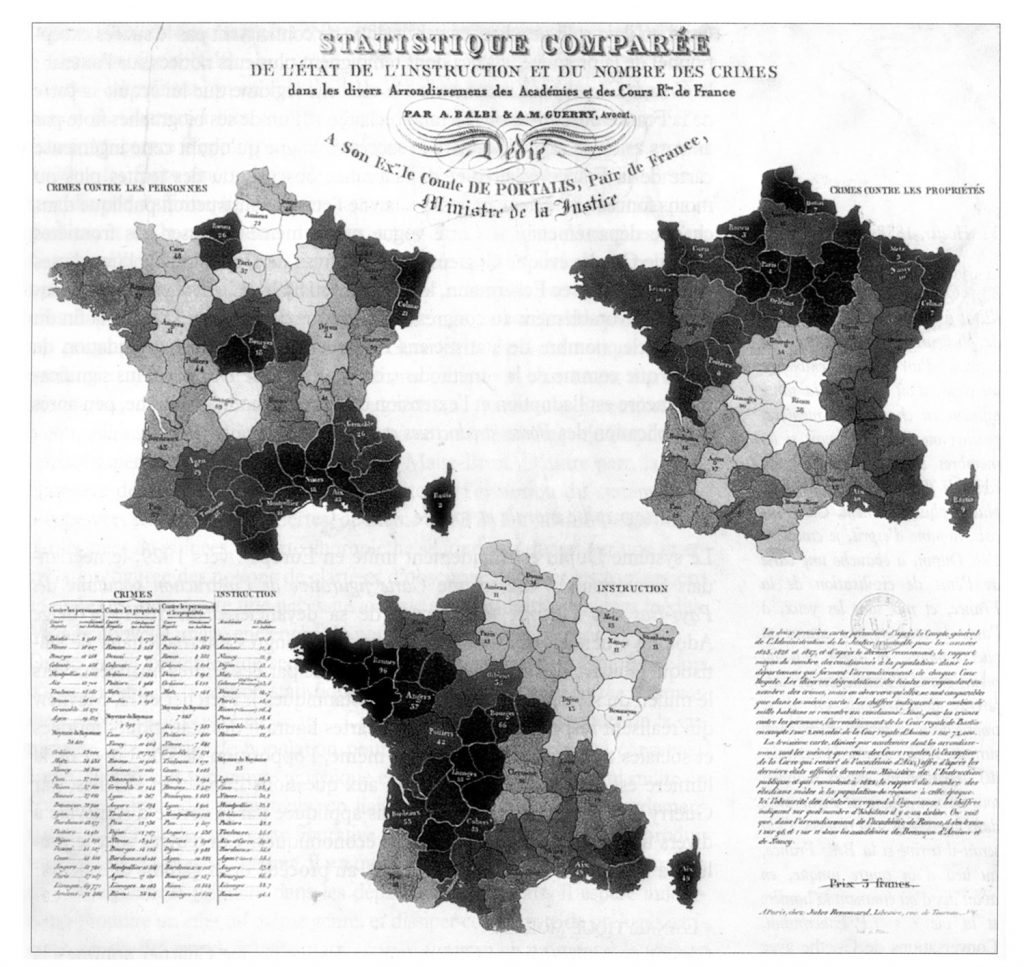

En muchos sentidos, estamos viviendo en una sociedad de vigilancia y lo hemos estado desde las primeras civilizaciones humanas. Varias organizaciones realizan un seguimiento de nuestras actividades diarias, a menudo con la ayuda de tecnologías geoespaciales. La práctica de rastrear poblaciones no es nueva. Los gobiernos, en particular, llevan mucho tiempo realizando la vigilancia de individuos y grupos, y muchos países han realizado un censo de población de manera continua durante siglos. Desde el siglo XIX en adelante, la mayoría de los gobiernos han rastreado a sus poblaciones. Además de la demografía básica, los gobiernos recopilan encuestas de salud, información migratoria, datos sobre cruces fronterizos, delincuencia y más (como se ve en el mapa de abajo).

Durante gran parte de la historia de la humanidad, las oportunidades de vigilancia estuvieron físicamente ligadas de maneras importantes. Por ejemplo, los gobiernos siempre han empleado a la gente para seguir a otras personas alrededor para mantenerlas bajo observación, pero esto es costoso y consume mucho tiempo. También es difícil monitorear a las personas que pasan a través de las fronteras o contar a los ciudadanos una vez por década en su hogar a través de un censo. Este tipo de censo puerta a puerta es tremendamente costoso de realizar porque implica pagar a miles de enumeradores para que vayan a sus hogares y hablen con la gente, además del dinero y el tiempo que se dedican a enviar correos, leer y tabular encuestas. Desde alrededor de mediados del siglo XX, sin embargo, la tecnología ha hecho que sea mucho más fácil para gobiernos, empresas, grupos e individuos vigilar a un gran número de personas.

Vigilancia estatal. Mapa de delitos contra personas, delitos contra bienes y educación en Francia (1829). Los gobiernos reúnen información sobre salud, migración, delincuencia, y más/. [1]

Hay tres impulsores recientes de vigilancia ampliada, que amenazan con reescribir fundamentalmente las reglas sobre cómo las agencias gubernamentales, las firmas comerciales y otras organizaciones vigilan a los individuos.

El primer impulsor importante es nuestra tecnología en constante mejora, que se ha vuelto menos costosa y mucho más rápida.

- Informatización. A partir de la década de 1940, el advenimiento de las computadoras anunció nuevas capacidades para observar y rastrear sociedades. Las computadoras son muy útiles para mantener registros y hacer conexiones entre registros, y pueden almacenar grandes cantidades de información.

- Redes. A partir de la década de 1980, las redes de comunicación facilitaron que las computadoras se platicaran entre sí. Las organizaciones podían compartir información más fácilmente y se hizo más fácil recopilar información de muchos lugares diferentes.

- Miniaturización. Tanto las computadoras como las redes se benefician de la miniaturización. Las computadoras son cada vez más rápidas y las redes se están volviendo casi omnipresentes. Los teléfonos móviles existen porque las computadoras ahora son lo suficientemente pequeñas como para caber en su bolsillo mientras siguen siendo capaces de conectarse a otras computadoras.

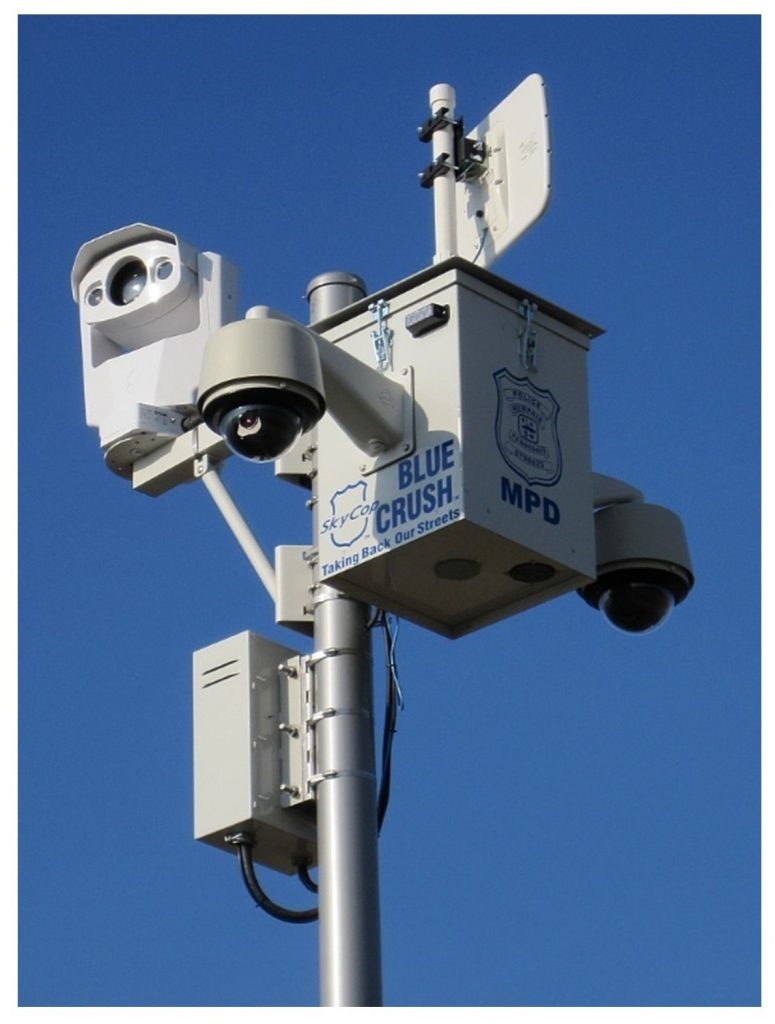

El segundo impulsor de la vigilancia ampliada es el auge de la política del miedo y la seguridad. Aunque por la mayoría de las medidas estamos viviendo en un mundo más seguro que nunca, muchas personas se sienten menos seguras y menos seguras que en el pasado. Las razones de este desajuste son numerosas y complejas, pero en general hay evidencia de que las malas noticias viajan más rápido que nunca antes. La noticia está llena de historias de peligro y tragedia de todo el mundo, historias de las que no habríamos escuchado simplemente confiando en el periódico o en las noticias vespertinas. También hemos visto un incremento, y deseo de, una gama de tecnologías de vigilancia, como cámaras puestas en espacios privados y públicos en nombre de la seguridad.

Estas tecnologías podrían estar haciéndonos más seguros en algunos casos, pero ¿a qué costo la libertad personal y la privacidad? Estas tendencias también están relacionadas con aumentos tanto percibidos como reales del terrorismo, junto con amenazas relacionadas como el cibercrimen. Esto ha marcado el comienzo de una nueva era en la que los gobiernos han buscado más poderes de vigilancia. La Ley Patriota en EU, por ejemplo, incrementó sustancialmente los poderes del gobierno para rastrear a los ciudadanos a través de sus registros telefónicos y actividades en línea, a menudo con poca o ninguna supervisión. Si bien estas medidas sin duda han ayudado a proteger a las personas del daño, también han introducido un nuevo y potencialmente peligroso nivel de escrutinio gubernamental en la vida de todas las personas.

Cámaras de vigilancia. Estas cámaras se han vuelto omnipresentes. Este es parte de la iniciativa Blue Crush Taking Back Our Streets del Departamento de Policía de Memphis. [2]

El tercer impulsor importante en el crecimiento de la vigilancia es la personalización del seguimiento. En general, hemos pasado de una situación en la que una persona fue observada o rastreada en uno o dos lugares, como en un cruce fronterizo, a una situación en la que una persona puede ser observada directa o indirectamente en casi todo momento. En algunas ciudades, una persona puede ser vista por docenas de cámaras al día y su cara o número de placa puede compararse automáticamente con bases de datos. Esencialmente, cada interacción en línea que tiene, ya sea buscando direcciones en un mapa o mirando zapatos en un sitio web, es rastreada por múltiples organizaciones, que van desde empresas del sector privado hasta agencias gubernamentales. Si llevas un teléfono móvil, también llevas un dispositivo con micrófono, cámara y rastreador de ubicación. Estos son solo algunos de los muchos ejemplos posibles de las formas en que se le monitorea de manera regular.

8.2 Vigilancia Interior

A menudo pensamos que la vigilancia ocurre fuera de la vida cotidiana: vemos películas en las que los agentes secretos usan satélites, telescopios y micrófonos para espiar a criminales o agentes enemigos o a nuestros desventurados héroes. Realmente, sin embargo, gran parte de la vigilancia que experimentamos es “desde adentro”, en el sentido de que voluntariamente compramos equipo espía y lo llevamos con nosotros para ser espiados.

Muchas de nuestras posesiones, incluyendo ropa y otros artículos que compramos en las tiendas, tienen etiquetas de identificación por radiofrecuencia (RFID) integradas en ellas, a las que se puede seguir accediendo incluso después de que se haya cumplido su propósito original. Estas etiquetas RFID ayudan a evitar hurtos en tiendas, pero es posible que cualquiera lea estas fichas; así, por ejemplo, si compras un par de jeans en el Gap, una tienda Levi's podría leer el chip en tus jeans meses después. Las empresas experimentan constantemente con diferentes formas de usar estas y otras clases de tecnologías. Su tarjeta de identificación de estudiante probablemente tenga un chip RFID incrustado en ella, al igual que muchas de las tarjetas que lleva. Estos chips son útiles porque permiten a los usuarios abrir cerraduras y puertas con el deslizamiento de una tarjeta en lugar de tener que usar una llave para cada puerta. Sin embargo, algunas universidades han ido un paso más allá y han instalado puertas especiales que detectan automáticamente las identificaciones de los estudiantes. Están experimentando con el uso de esta tecnología para rastrear la asistencia a las clases, el uso de la cafetería o para facilitar el ingreso a los dormitorios. Por supuesto, se pueden imaginar muchos otros usos a los que se podría aplicar este sistema. ¿Cómo te sentirías sabiendo que la universidad conoce cada uno de tus movimientos en el campus?

Nuestros teléfonos móviles son tremendamente útiles, pero muchas partes diferentes —compañías telefónicas, empresas de marketing, agencias gubernamentales— tienen diversos grados de acceso al micrófono, cámara, datos y ubicación de tu teléfono. Estas organizaciones saben quién usa el teléfono, para qué lo utilizan y dónde está el teléfono en todo momento. Una ventaja de esta situación es que las empresas pueden ofrecer servicios basados en la ubicación (LBS), o servicios y productos que tengan en cuenta dónde se encuentra. Si buscas una cafetería, por ejemplo, tu teléfono te indicará las ubicaciones de las tiendas más cercanas, te dará calificaciones y te proporcionará indicaciones. Por supuesto, empresas como Google o Apple proporcionan resultados de búsqueda que están sesgados hacia tiendas o cadenas que pagan tarifas de publicidad. También están interesados en rastrear a las personas con las que pasas tiempo; características como el reconocimiento facial o la oportunidad de 'etiquetar' o identificar a amigos y familiares en las fotos a menudo se facturan como una excelente manera de ayudar a organizar las fotos, pero también brindan una forma para que las empresas comprendan mejor tus redes sociales .

La mayoría de nuestras actividades en línea son rastreadas por empresas y gobiernos. Siempre hay un tira y vuelta ocurriendo detrás de escena sobre el equilibrio entre proteger la privacidad de las personas que están siendo rastreadas versus usar esta información de rastreo para aprender sobre las personas, sus actividades y sus relaciones. Las empresas que alimentan Internet, como Google, Apple y Facebook, hacen un seguimiento de cada persona que usa sus servicios. Hacen un seguimiento de lo que compras, con quién te comunicas, las historias que lees y las personas con las que te asocias. Gran parte de esto es conocimiento espacialmente consciente, en el sentido de que estas empresas pueden rastrear con quién viajas o pasas tiempo.

Un efecto secundario de muchas personas que están siendo rastreadas es que esta recopilación continua y automatizada produce una gran cantidad de datos que se pueden usar de varias maneras, algunas inadvertidas. Estos datos suelen ser utilizados por las empresas para desarrollar mejores productos y vender publicidad a la vez que brindan un servicio útil. Hay muchas aplicaciones para teléfonos móviles (o “aplicaciones”) sobre fitness, por ejemplo, que usarán tu ubicación para ayudarte a planificar rutas para correr o andar en bicicleta, monitorear tus rutinas de ejercicio o animarte a esforzarte más. Strava es una de esas aplicaciones que utilizan millones de personas en todo el mundo. Además de utilizar los datos para fines propios, la firma comparte sus datos como mapas. Un efecto secundario imprevisto de este intercambio de datos es que se hizo evidente que miembros de las fuerzas armadas y servicios de seguridad de diversos países estaban usando la aplicación y compartiendo inadvertidamente sus datos. Estos datos podrían usarse para crear mapas de alta resolución de cómo, dónde y cuándo la gente se movía en una base militar como la Base Aérea de Bagram, la base militar estadounidense más grande de Afganistán, que se muestra aquí. Este nivel de especificidad plantea una serie de riesgos de seguridad. Este es solo un ejemplo de los muchos usos y malos usos potenciales, inadvertidos o no, que pueden resultar de la vigilancia masiva de las personas que utilizan sus dispositivos móviles.

Seguimiento de teléfonos móviles. Los usuarios de una app de fitness compartieron sus ubicaciones y estos datos a su vez fueron utilizados para hacer un mapa que mostraba detalles de una instalación militar. [3]

La mayoría de las transacciones tienen algún tipo de recibo o indicación de su ocurrencia y tenemos muchos tipos diferentes de registros sobre quiénes somos y qué hacemos: actividad de internet, compras con tarjeta de crédito, actividad de tarjeta de débito, boletos de avión, renta de autos, registros médicos, transcripciones educativas, licencias de conducir, facturas de servicios públicos, declaraciones de impuestos y registros de la mayoría de los eventos de la vida, incluyendo nacimiento, matrimonio, divorcio y muerte. Estos registros son recabados y cotejados por gobiernos y empresas privadas, y otras organizaciones. Las agencias gubernamentales, los partidos políticos, los anunciantes y las empresas de internet como Google o Facebook son solo algunas de las muchas organizaciones que mantienen grandes cantidades de información sobre las personas desde el momento en que nacen hasta que mueren. Es muy difícil para las personas acceder a estos datos o aprender cómo se utilizan.

La mayor parte del tiempo, este seguimiento ocurre con nuestra bendición: elegimos ser rastreados para obtener mejores resultados de búsqueda, ofertas en servicios, indicaciones de viaje, etc. Hay otras ocasiones, sin embargo, cuando estos datos son mal utilizados para violar la privacidad de las personas, o cuando son robados por ciberdelincuentes y utilizados para cometer fraude. Estas mismas dinámicas también son ciertas para los gobiernos. Local, estatal y federal autoriza el uso de la información del teléfono celular de diversas maneras para ayudar a atrapar a personas sospechosas de delitos, pero estas tecnologías a menudo también se utilizan para monitorear a los ciudadanos en busca de posibles conductas delictivas. Ha habido muchos, y probablemente seguirán siendo muchos, casos en los que estos datos son mal utilizados por autoridades de confianza de formas que bordean o a veces simplemente infringen la ley.

Más allá de nuestros teléfonos, hay una variedad de formas en las que las computadoras, las redes y la miniaturización han facilitado el seguimiento de las personas. Los receptores GPS son pequeños y potentes, lo que facilita a las agencias de seguridad o de investigación colocarlos en el automóvil o persona de un sospechoso y rastrearlos durante meses. Las compañías de seguros ofrecen a los conductores la oportunidad de tener rastreadores GPS colocados en sus autos para tener una mejor idea de cómo maneja una persona, lo que puede llevar a mejores tarifas, a costa de que una empresa conozca cada uno de tus movimientos. Muchos autos nuevos tienen incorporados servicios basados en GPS, como asistencia de emergencia en carretera, que puede ser de gran ayuda cuando tiene problemas con el automóvil. Estas empresas suelen vender esta información, sin embargo, a otras empresas que quieran saber dónde viajas o dónde vives.

Estos son solo algunos de los muchos ejemplos de cómo se nos rastrea a todos en el transcurso de nuestra vida diaria.

8.3 Vigilancia Exterior

Una cantidad creciente de vigilancia también ocurre desde “el exterior”, con lo que nos referimos a cuando te están observando o rastreando de maneras que no dependen de los dispositivos que llevas en tu persona o se derivan de tus interacciones con las computadoras.

Un excelente ejemplo de vigilancia desde el exterior es la tecnología de teledetección, que está mejorando rápidamente. Hasta hace poco, la resolución espacial de estos sensores no era lo suficientemente buena para ver o rastrear a las personas, pero ahora hay varias empresas y agencias gubernamentales que ofrecen sensores basados en el espacio y en el aire que pueden rastrear personas individuales y automóviles con facilidad. Algunos sistemas comerciales pueden rastrear a cada persona y automóvil en una ciudad en el transcurso de horas, y los sistemas militares y gubernamentales son mucho mejores. Las técnicas de vigilancia a nivel militar pueden incluso aplicarse, por ejemplo, para detener a presuntos delincuentes en ciudades de Estados Unidos o rastrear literalmente miles de automóviles al mismo tiempo que se mueven por las calles de la ciudad.

De manera más prosaica, la mayoría de las ciudades están alfombradas con cámaras de vigilancia montadas en cualquier cantidad de objetos: tiendas, casas, postes de luz o señales de tráfico. Hay algunas zonas urbanas donde no se puede caminar prácticamente a ningún lado sin ser captado ante la cámara. Para algunas personas y lugares, estas cámaras son vistas como algo bueno. El sitio www.videosurveillance.com/communitycam/, por ejemplo, aboga por más, y una mejor cobertura de cámara para salvaguardar la propiedad y proteger a las personas de los daños causados por delitos o accidentes automovilísticos. En contraste, el Proyecto de Cámaras de Vigilancia del Sindicato de Libertades Civiles de Nueva York advierte sobre los peligros de cubrir las ciudades con cámaras, especialmente en la forma en que ofrecen seguridad pero a costa de entrometerse en la vida de muchas personas al eliminar su capacidad de ser anónimos, moverse por la ciudad libremente, y asociarse con otras personas sin temor a ser vigilados.

Otra tecnología emergente que es útil y preocupante es el reconocimiento facial. Muchos de los tipos de datos recopilados sobre las personas durante el transcurso de su vida diaria pueden asociarse con ellos porque llevan un teléfono o usan una computadora. Es decir, vigilancia desde el interior. Dejar atrás un teléfono o no usar una computadora puede liberar a una persona de esta forma de vigilancia, pero no impide que otras personas tomen fotos de esa persona o de las cámaras lo hagan. Cada vez más, estas fotos y videos son procesados por computadoras que pueden reconocer rostros y asociar estos rostros con otros registros. Las aplicaciones en tu teléfono móvil, como Facebook o Google+, pueden identificar automáticamente a las personas en tus fotos. Estamos muy cerca de un momento en el que alguien puede simplemente señalarte un teléfono y poder sacar todo tipo de información sobre ti sin tu conocimiento y consentimiento.

Considera un programa que se está probando en China, llamado “Xue Liang” o “Sharp Eyes”, un sistema de vigilancia a nivel nacional que utiliza inteligencia artificial para emparejar a personas desde una base de datos de fotos con los feeds de video de cámaras privadas y públicas en calles y en hogares y negocios. Este sistema se considera útil porque permitiría a bancos, hoteles, aeropuertos, edificios de departamentos, escuelas y otros lugares identificar a las personas y permitirles ingresar automáticamente. Por supuesto, la policía y los cuerpos de seguridad también están muy interesados en poder rastrear a delincuentes reales o sospechosos. Otros planes incluyen vincular este sistema de reconocimiento facial con registros médicos, publicaciones en redes sociales, planes de viaje y compras para crear un sistema único de vigilancia nacional omnipresente y ubicua. El programa eventualmente dará a los funcionarios la capacidad de rastrear lo que la gente está haciendo, dónde y con quién.

Quizás la forma de vigilancia de más rápido crecimiento desde el exterior es aquella que también se parece mucho a la vigilancia desde el interior a saber, la profusión de dispositivos conectados a internet como monitores para bebés y altavoces habilitados para Internet como Google Mini o Alexa o Echo de Amazon. Se trata de dispositivos que siempre están encendidos, siempre escuchando y viendo, y siempre alimentando información a sus empresas. Por supuesto, las personas tienen estos dispositivos en sus hogares porque son útiles: pueden buscar en Internet, pedir comestibles y monitorear si un niño está durmiendo tranquilamente. Estos dispositivos también tienen inconvenientes. Las empresas registran y rastrean cada enunciado o solicitud, alimentan esta información en sus sistemas para utilizarla tanto en casa como para venderla a otras empresas. Muchos de estos dispositivos, especialmente las cámaras y los juegos, son increíblemente inseguros y son vulnerables a ser pirateados o tomados por la gente para espiarte a ti y a cualquier otra persona que esté en tu casa.

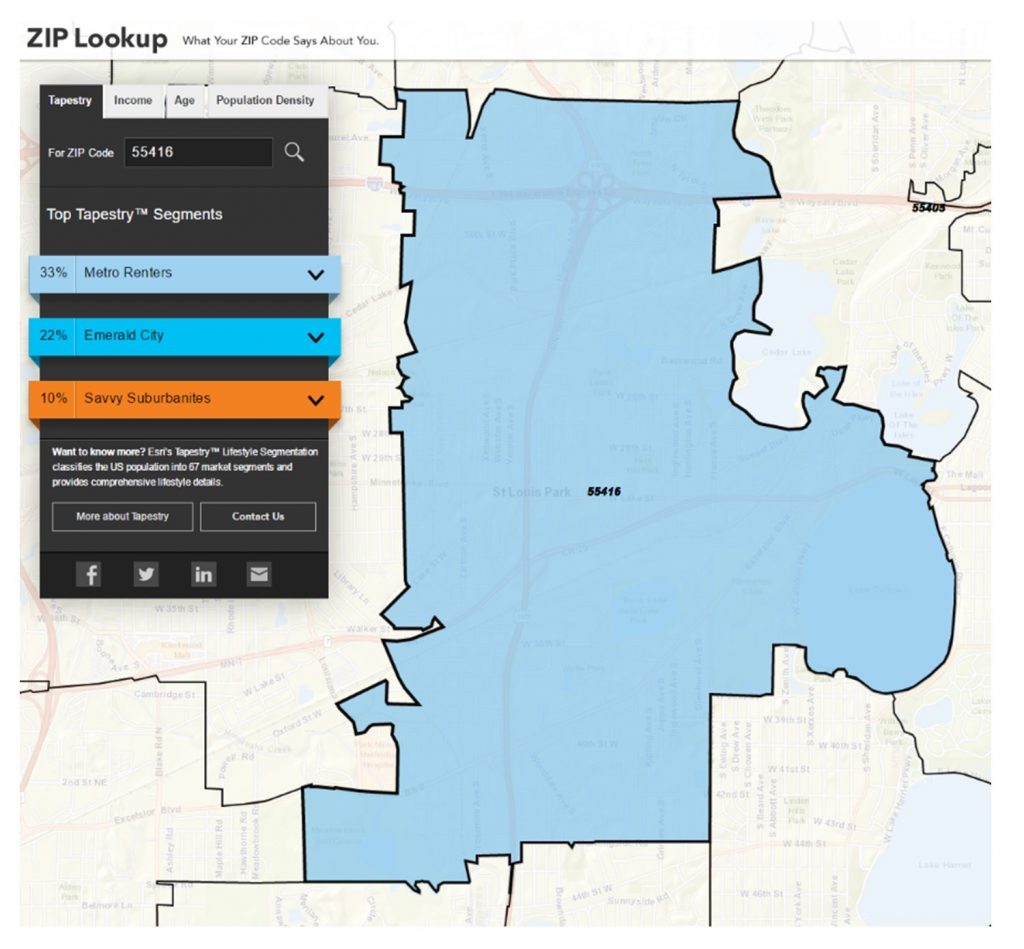

Incluso cuando las organizaciones no tienen datos sobre ti en particular, pueden hacer muy buenas conjeturas sobre el tipo de cosas que haces, compras y quieres según tu lugar de vida, incluso con pequeñas cantidades de información. Esta forma de combinar la ubicación con atributos de las personas que viven en un lugar determinado se llama geodemografía. Un producto de Esri llamado “Zip Tapestry” divide al país por códigos postales y otras zonificaciones, y luego describe una buena conjetura sobre quién vive en cada área. Puedes probarlo tú mismo en Zip Tapestry de ESRI.

Geodemografía. El sitio web Zip Tapestry de Esri describe las categorías generales de personas que viven en un código postal determinado, basándose en una variedad de datos diferentes. [4]

Estas tecnologías son muy útiles para las empresas porque ayudan a reducir el lugar donde viven sus clientes. Muchos estudiantes universitarios y universitarios pueden encontrar elementos de su vida en la siguiente descripción de los “jóvenes e inquietos”:

Somos millennials y entrando en los nuestros. Somos jóvenes, diversos, bien educados, y estamos financiando nuestras clases o trabajando en puestos de ventas profesionales/técnicas y soporte de administración de oficinas. La mayoría de nosotros rentamos y nos mudaremos por un trabajo. Vivimos solos o compartimos un lugar en áreas densamente pobladas de grandes áreas metropolitanas en el sur, oeste y medio oeste. No podemos prescindir de nuestros celulares; enviamos mensajes de texto, escuchamos música, pagamos facturas, canjeamos cupones, obtenemos direcciones e investigamos información financiera. No es leal a la marca; compramos al mejor precio. Compramos comida natural/orgánica pero también iremos por comida rápida. Queremos ser los primeros en presumir nuevos productos electrónicos, pero leemos las reseñas en línea antes de comprar. Nos conectamos al banco, compramos en eBay, accedemos a Twitter y Facebook, y vemos televisión y películas.

¿Te ves a ti mismo o a alguien que conoces en esta descripción?

8.4 Conclusión

Estamos avanzando constantemente hacia un estado de “Vigilancia Total”, con lo que queremos decir que muy pocos aspectos de nuestras vidas no serán observados de alguna manera. Muchas de las tecnologías necesarias ya están en su lugar y otras están mejorando con cada día.

Los temas en torno a la sociedad de vigilancia son complicados, y parece como si solo lo conseguirán más a medida que pase el tiempo. Al pensar en los aspectos buenos y malos de la vigilancia, puede ayudar hacer tres preguntas clave al considerar un caso o escenario dado.

- ¿Qué relaciones de poder están involucradas?

- ¿Quién controla la tecnología?

- ¿Cuáles son las implicaciones para la privacidad vs. la seguridad?

Recursos

Para más información sobre el uso de cámaras aerotransportadas desarrolladas para los militares en Juárez, México, y Dayton, Ohio, escucha este episodio del podcast Radiolab, “Ojo en el cielo”.

Para conocer más sobre el seguimiento del día a día en nuestras vidas, lee el artículo de Matthew Hutson en The Atlantic, “Even Bugs Will Be Bugged”

La página principal de cada uno de estos proyectos examina y rastrea las cámaras de video. Compara y contrasta cómo cada proyecto ve la videovigilancia.

- Proyecto de mapeo de cámaras de vigilancia NYCLU

- Proyecto de mapeo de videovigilancia

Lee el artículo de Adrienne LaFrance en El Atlántico, “Big Data puede adivinar quién eres en base a tu código postal”. El artículo habla sobre el Tapiz Zip de ESRI.

La historia de The Washington Post Simon Denyer, “China's Watchful Eye” describe los esfuerzos de China para crear un estado de vigilancia. 7 de enero de 2018.

- Guerry, A. M. y A. Balbi, Statistique comparée de l'état de l'instruction et du nombre des crimes, 1829. Biblioteca Nacional Francesa. https://commons.wikimedia.org/wiki/File:Statistique_compar%C3%A9e_de_l%27%C3%A9tat_de_l%27instruction_et_du_nombre_des_crimes.jpg? uselang=fr.

- CC POR 3.0. Wikimedia commons; https://commons.wikimedia.org/wiki/File:Surveillance_cameras_Tom_Lee_Park_Memphis_TN_01.jpg

- Uso justo. Steven Manson 2015

- Uso justo. Steven Manson 2015