16.4: Métodos avanzados de clave simétrica compartida

- Page ID

- 110453

Tanto los métodos de sustitución como de transposición discutidos hasta ahora son métodos de clave simétrica compartida, lo que significa que tanto el remitente como el receptor tendrían que haber acordado la misma clave de cifrado secreta antes de poder enviar cualquier método.

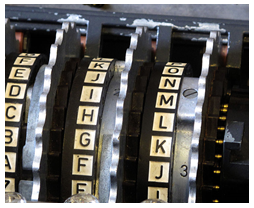

Todos los métodos hasta el momento han sido susceptibles al análisis de frecuencia ya que cada letra siempre se mapea al mismo carácter encriptado. Los métodos más avanzados logran sortear esta debilidad. Por ejemplo, las máquinas Enigma utilizadas en la Segunda Guerra Mundial tenían ruedas que giraban. Cada rueda era un cifrado de sustitución, pero la rotación provocaría la sustitución utilizada para cambiar después de cada carácter.

Para un ejemplo simplificado, en la configuración inicial, la rueda podría proporcionar el mapeo

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789}\)

- Mapas a:\(\mathrm{2BQF5WRTD8IJ6HLCOSUVK3A0X9YZN1G4ME7P}\)

Después de cifrar el primer carácter, la rueda gira, desplazando el mapeo un espacio, dando como resultado un nuevo mapeo desplazado:

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789}\)

- Mapas a:\(\mathrm{P2BQF5WRTD8IJ6HLCOSUVK3A0X9YZN1G4ME7}\)

Usando este enfoque, ninguna letra se cifra como el mismo carácter una y otra vez.

Cifrar el mensaje “Verme”. Usa un cifrado César básico con turno 3 como sustitución inicial, pero desplaza la sustitución un lugar después de cada carácter.

Solución

El mapeo inicial es

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ}\)

- Mapas a:\(\mathrm{DEFGHIJKLMNOPQRSTUVWXYZABC}\)

Esto mapearía la primera letra, S a V. Luego cambiaríamos el mapeo por una.

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ}\)

- Ahora mapea a:\(\mathrm{EFGHIJKLMNOPQRSTUVWXYZABCD}\)

Ahora la siguiente letra, E, mapeará a I. Nuevamente cambiamos el cifrado

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ}\)

- Ahora mapea a:\(\mathrm{FGHIJKLMNOPQRSTUVWXYZABCDE}\)

La siguiente letra, E, ahora mapea a J. Continuando con este proceso, el mensaje final sería VIJSL.

Observe que el análisis de frecuencia es mucho menos útil ahora, ya que el carácter E se ha mapeado a tres caracteres diferentes debido al desplazamiento del mapeo de sustitución.

Descifrar el mensaje KIQRV si fue encriptado usando un cifrado César básico con shift 3 como sustitución inicial, pero desplazando la sustitución un lugar después de cada carácter.

- Contestar

-

El mapeo inicial fue:

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ}\)

- Ahora mapea a:\(\mathrm{DEFGHIJKLMNOPQRSTUVWXYZABC}\)

Usando esto, podemos ver el primer carácter del mensaje cifrado,\(K\), puede ser descifrado a la letra H. Ahora cambiamos el mapeo por un carácter.

- Original:\(\mathrm{ABCDEFGHIJKLMNOPQRSTUVWXYZ}\)

- Ahora mapea a:\(\mathrm{EFGHIJKLMNOPQRSTUVWXYZABCD}\)

El segundo carácter del mensaje, yo, puede ser descifrado a la letra E. Continuando con este proceso de desplazamiento y descifrado, KIQRV descifra a HELLO.

Las máquinas reales de Engima utilizadas en la Segunda Guerra Mundial fueron más complejas. Cada rueda consistió en un cifrado de sustitución complejo, y se utilizaron múltiples ruedas en una cadena [1]. Las ruedas específicas utilizadas, el orden de las ruedas y la posición inicial de las ruedas formaron la clave de cifrado. Si bien los dispositivos Engima capturados proporcionaban a las fuerzas aliadas detalles sobre el método de cifrado, las claves aún tenían que romperse para descifrar los mensajes.

Las máquinas reales de Engima utilizadas en la Segunda Guerra Mundial fueron más complejas. Cada rueda consistió en un cifrado de sustitución complejo, y se utilizaron múltiples ruedas en una cadena [1]. Las ruedas específicas utilizadas, el orden de las ruedas y la posición inicial de las ruedas formaron la clave de cifrado. Si bien los dispositivos Engima capturados proporcionaban a las fuerzas aliadas detalles sobre el método de cifrado, las claves aún tenían que romperse para descifrar los mensajes.

Estos esfuerzos de ruptura de código llevaron al desarrollo de algunas de las primeras computadoras electrónicas de Alan Turing en Bletchley Park en Reino Unido. Esto generalmente se considera los inicios de la computación moderna [2].

En la década de 1970, el gobierno de Estados Unidos tuvo una competencia y finalmente aprobó un algoritmo considerado DES (Data Encryption Standard) para ser utilizado para cifrar datos gubernamentales. Se convirtió en el algoritmo de cifrado estándar utilizado. Este método utilizó una combinación de múltiples pasos de sustitución y transposición, junto con otros pasos en los que la clave de cifrado se mezcla con el mensaje. Este método utiliza una clave de cifrado con una longitud de 56 bits, lo que significa que hay 2 56 claves posibles.

Esta cantidad de llaves hacen que un ataque de fuerza bruta sea extremadamente difícil y costoso, pero no imposible. En 1998, un equipo pudo encontrar la clave de descifrado de un mensaje en 2 días, utilizando hardware por valor de unos 250.000 dólares. No obstante, el precio y el tiempo bajarán a medida que aumente la potencia de la computadora.

De 1997 a 2001 el gobierno realizó otra competencia, adoptando finalmente un nuevo método, considerado AES (Advanced Encryption Standard). Este método utiliza claves de cifrado con 128, 192 o 256 bits, proporcionando hasta 2 256 claves posibles, haciendo que los ataques de fuerza bruta sean esencialmente imposibles.

[1] http://en.wikipedia.org/wiki/File:En...abet_rings.jpg

[2] Para una buena visión general, consulte http://www.youtube.com/watch?v=5nK_ft0Lf1s