6.2: La tríada de seguridad de la información- Confidencialidad, integridad, disponibilidad (CIA)

- Page ID

- 155501

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\( \newcommand{\id}{\mathrm{id}}\) \( \newcommand{\Span}{\mathrm{span}}\)

( \newcommand{\kernel}{\mathrm{null}\,}\) \( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\) \( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\) \( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\id}{\mathrm{id}}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\kernel}{\mathrm{null}\,}\)

\( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\)

\( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\)

\( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\) \( \newcommand{\AA}{\unicode[.8,0]{x212B}}\)

\( \newcommand{\vectorA}[1]{\vec{#1}} % arrow\)

\( \newcommand{\vectorAt}[1]{\vec{\text{#1}}} % arrow\)

\( \newcommand{\vectorB}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vectorC}[1]{\textbf{#1}} \)

\( \newcommand{\vectorD}[1]{\overrightarrow{#1}} \)

\( \newcommand{\vectorDt}[1]{\overrightarrow{\text{#1}}} \)

\( \newcommand{\vectE}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash{\mathbf {#1}}}} \)

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

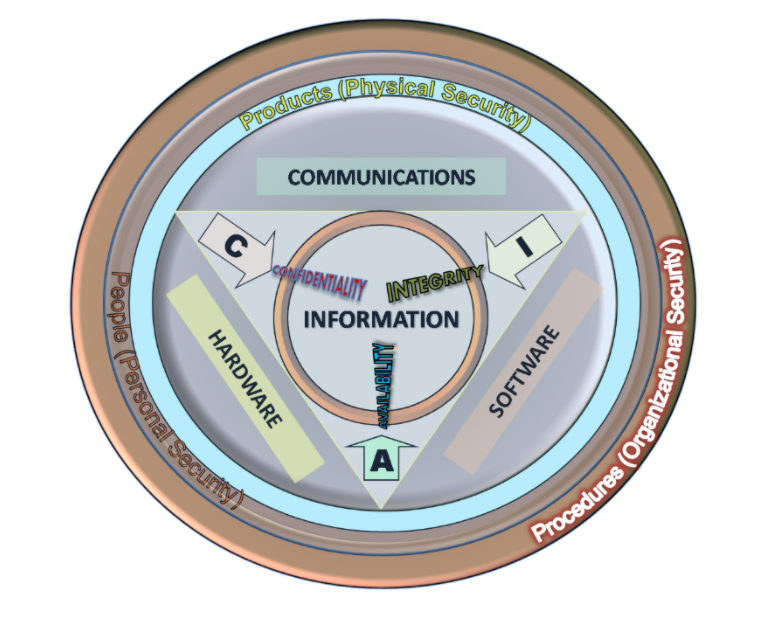

\(\newcommand{\avec}{\mathbf a}\) \(\newcommand{\bvec}{\mathbf b}\) \(\newcommand{\cvec}{\mathbf c}\) \(\newcommand{\dvec}{\mathbf d}\) \(\newcommand{\dtil}{\widetilde{\mathbf d}}\) \(\newcommand{\evec}{\mathbf e}\) \(\newcommand{\fvec}{\mathbf f}\) \(\newcommand{\nvec}{\mathbf n}\) \(\newcommand{\pvec}{\mathbf p}\) \(\newcommand{\qvec}{\mathbf q}\) \(\newcommand{\svec}{\mathbf s}\) \(\newcommand{\tvec}{\mathbf t}\) \(\newcommand{\uvec}{\mathbf u}\) \(\newcommand{\vvec}{\mathbf v}\) \(\newcommand{\wvec}{\mathbf w}\) \(\newcommand{\xvec}{\mathbf x}\) \(\newcommand{\yvec}{\mathbf y}\) \(\newcommand{\zvec}{\mathbf z}\) \(\newcommand{\rvec}{\mathbf r}\) \(\newcommand{\mvec}{\mathbf m}\) \(\newcommand{\zerovec}{\mathbf 0}\) \(\newcommand{\onevec}{\mathbf 1}\) \(\newcommand{\real}{\mathbb R}\) \(\newcommand{\twovec}[2]{\left[\begin{array}{r}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\ctwovec}[2]{\left[\begin{array}{c}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\threevec}[3]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\cthreevec}[3]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\fourvec}[4]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\cfourvec}[4]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\fivevec}[5]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\cfivevec}[5]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\mattwo}[4]{\left[\begin{array}{rr}#1 \amp #2 \\ #3 \amp #4 \\ \end{array}\right]}\) \(\newcommand{\laspan}[1]{\text{Span}\{#1\}}\) \(\newcommand{\bcal}{\cal B}\) \(\newcommand{\ccal}{\cal C}\) \(\newcommand{\scal}{\cal S}\) \(\newcommand{\wcal}{\cal W}\) \(\newcommand{\ecal}{\cal E}\) \(\newcommand{\coords}[2]{\left\{#1\right\}_{#2}}\) \(\newcommand{\gray}[1]{\color{gray}{#1}}\) \(\newcommand{\lgray}[1]{\color{lightgray}{#1}}\) \(\newcommand{\rank}{\operatorname{rank}}\) \(\newcommand{\row}{\text{Row}}\) \(\newcommand{\col}{\text{Col}}\) \(\renewcommand{\row}{\text{Row}}\) \(\newcommand{\nul}{\text{Nul}}\) \(\newcommand{\var}{\text{Var}}\) \(\newcommand{\corr}{\text{corr}}\) \(\newcommand{\len}[1]{\left|#1\right|}\) \(\newcommand{\bbar}{\overline{\bvec}}\) \(\newcommand{\bhat}{\widehat{\bvec}}\) \(\newcommand{\bperp}{\bvec^\perp}\) \(\newcommand{\xhat}{\widehat{\xvec}}\) \(\newcommand{\vhat}{\widehat{\vvec}}\) \(\newcommand{\uhat}{\widehat{\uvec}}\) \(\newcommand{\what}{\widehat{\wvec}}\) \(\newcommand{\Sighat}{\widehat{\Sigma}}\) \(\newcommand{\lt}{<}\) \(\newcommand{\gt}{>}\) \(\newcommand{\amp}{&}\) \(\definecolor{fillinmathshade}{gray}{0.9}\)La tríada de seguridad de la información: confidencialidad, integridad, disponibilidad (CIA)

Confidencialidad

Proteger la información significa que desea restringir el acceso a aquellos a quienes se les permite verla. Esto a veces se conoce como NTK, Need to Know, y a todos los demás no se les debe permitir aprender nada sobre su contenido. Esta es la esencia de la confidencialidad. Por ejemplo, la ley federal exige que las universidades restrinjan el acceso a información privada de los estudiantes. El acceso a los registros de calificaciones debe limitarse a quienes tengan acceso autorizado.

Integridad

La integridad es la garantía de que la información a la que se accede no ha sido alterada y realmente representa lo que se pretende. Así como las personas con integridad significan lo que dicen y se puede confiar en que representen la verdad de manera consistente, la integridad de la información significa que la información realmente representa su significado pretendido. La información puede perder su integridad a través de intenciones maliciosas, como cuando alguien que no está autorizado hace un cambio para tergiversar algo intencionalmente. Un ejemplo de esto sería cuando se contrata a un hacker para entrar en el sistema de la universidad y cambiar la calificación de un estudiante.

La integridad también se puede perder involuntariamente, como cuando una sobrecarga de energía de la computadora corrompe un archivo o alguien autorizado para realizar un cambio borra accidentalmente un archivo o ingresa información incorrecta.

Disponibilidad

La disponibilidad de información es la tercera parte de la tríada de la CIA. Disponibilidad significa que la información puede ser accedida y modificada por cualquier persona autorizada para hacerlo en un marco de tiempo apropiado. Dependiendo del tipo de información, un marco de tiempo apropiado puede significar cosas diferentes. Por ejemplo, un comerciante de acciones necesita que la información esté disponible de inmediato, mientras que un vendedor puede estar feliz de obtener números de ventas para el día en un informe a la mañana siguiente. Los minoristas en línea requieren que sus servidores estén disponibles las veinticuatro horas del día, los siete días de la semana. Es posible que otras empresas no sufran si sus servidores web están inactivos por unos minutos de vez en cuando.

Aprenderás sobre quién, qué y por qué de los ciberataques en este capítulo. Diferentes personas cometen delitos cibernéticos para diferentes propósitos. Los Centros de Operaciones de Seguridad están diseñados para combatir el cibercrimen. Los trabajos en un Centro de Operaciones de Seguridad (SOC) se pueden obtener obteniendo certificaciones, buscando educación formal y utilizando los servicios de empleo para obtener experiencia en prácticas y oportunidades laborales.

El Peligro

En el capítulo 5, discutimos diversas amenazas a la seguridad y posibles soluciones. Aquí hay algunos escenarios para ilustrar cómo los hackers engañan a los usuarios.

Personas secuestradas

Melanie se detuvo en su cafetería favorita para tomar su bebida por la tarde. Ella hizo su pedido, pagó al empleado y esperó para cumplir con el respaldo de las órdenes mientras los baristas trabajaban furiosamente. Melanie sacó su teléfono, abrió el cliente inalámbrico y se vinculó a lo que pensó que era la red inalámbrica gratuita para la cafetería.

Sentado en la esquina de la tienda, sin embargo, un hacker acababa de configurar un “pícaro” de punto de acceso inalámbrico gratuito haciéndose pasar por la red inalámbrica de la cafetería. El hacker secuestró su sesión cuando Melanie inició sesión en el sitio web de su banco y accedió a sus cuentas bancarias.

Empresas secuestradas

Jeremy, empleado del departamento financiero de una gran corporación pública, recibe un correo electrónico de su director general con un archivo adjunto en formato PDF de Adobe. El PDF considera las ganancias de la organización en el tercer trimestre. Jeremy no recuerda que su departamento haya hecho el PDF. Se desencadena su interés, y abre su apego.

El mismo escenario se desarrolla en torno a la empresa, ya que miles de otros trabajadores se sienten tentados a hacer clic en el archivo adjunto con éxito. A medida que se abre el PDF, el ransomware se monta en las computadoras de los trabajadores, incluido el de Jeremy, y comienza el proceso de almacenamiento y cifrado de datos corporativos. El objetivo de los atacantes es la ganancia financiera, ya que mantienen los datos de rescate de la compañía hasta que se les paga. Las consecuencias de abrir un archivo adjunto en un correo no deseado o desde una dirección desconocida podrían ser desastrosas, como en el caso de Jeremy.

Naciones dirigidas

Parte del malware actual es tan sofisticado y costoso de crear que los expertos en seguridad creen que solo podría ser creado por un estado-nación o grupo de naciones. Este malware puede ser diseñado para atacar infraestructuras vulnerables, como la red de agua o la red eléctrica.

Este fue el objetivo del gusano Stuxnet, infectando unidades USB. La película World War 3.0 Zero Days cuenta la historia de un gusano informático malicioso llamado Stuxnet. Stuxnet ha sido desarrollado para penetrar controladores lógicos programables (PLC) de instalaciones nucleares soportadas por proveedores. El gusano se transmitió a los PLC desde unidades USB infectadas y finalmente dañó las centrífugas en estas instalaciones nucleares.

Actores de Amenazas

Los actores de amenazas incluyen aficionados, hacktivistas, grupos del crimen organizado, grupos financiados por el Estado y organizaciones terroristas. Los actores de amenazas son individuos o un grupo de individuos que realizan ciberataques contra otra persona u organización. Los ciberataques son actos intencionales y maliciosos destinados a dañar a otra persona u organización. Las principales motivaciones detrás de los ciberataques son el dinero, la política, la competencia y el odio.

Conocidos como guiones, los aficionados tienen poca o ninguna habilidad. A menudo utilizan herramientas o instrucciones existentes para iniciar los ataques que se encuentran en Internet. Algunos solo son curiosos, mientras que otros buscan mostrar sus habilidades al causar daño. Si bien utilizan métodos simples, los resultados a menudo pueden ser catastróficos.

Hacktivistas

Un hacktivista puede actuar independientemente o como miembro de un grupo organizado. Los hacktivistas son hackers que se enfurecen contra muchas ideas sociales y políticas. Los hacktivistas se manifiestan abiertamente contra organizaciones o gobiernos publicando artículos e imágenes, filtrando información clasificada y paralizando la infraestructura web a través de ataques distribuidos de denegación de servicio (DDoS) con tráfico ilegal. Un ataque de denegación de servicio (DoS) es uno de los ciberataques más potentes en los que el atacante bombardea al objetivo con solicitudes de tráfico que abruman al servidor objetivo en un intento de bloquearlo. Un ataque de denegación de servicio distribuido (DDoS) es una versión más sofisticada de DoS en la que un conjunto de sistemas informáticos distribuidos ataca al objetivo.

Ganancia Financiera

La ganancia financiera motiva gran parte de la actividad de hacking que constantemente amenaza nuestra seguridad. Los delincuentes cibernéticos son personas que utilizan la tecnología para sus propias intenciones maliciosas, como robar información personal para obtener ganancias. Dichos ciberdelincuentes quieren acceder a nuestras cuentas bancarias, datos personales y todo lo demás que puedan usar para la generación de flujo de efectivo.

Secretos comerciales y política global

En los últimos años, se han visto varios reportes de estados-nación hackeando a otras naciones o interviniendo de otra manera con políticas internas. Los estados nacionales también están interesados en utilizar el ciberespacio para el espionaje industrial. El robo de propiedad intelectual puede dar a un país una ventaja considerable en el comercio internacional.

Defender contra las consecuencias del ciberespionaje y la guerra cibernética patrocinados por el Estado seguirá siendo una prioridad para los profesionales de la ciberseguridad.

Qué tan seguro es el Internet de las cosas

El Internet de las Cosas (IoT) se está expandiendo rápidamente a nuestro alrededor. El internet de las cosas es una red de objetos físicos que recopilan y comparten datos a través de Internet. Ahora estamos empezando a disfrutar de las recompensas de IoT. Hay una constante creación de nuevas formas de usar las cosas conectadas. El IoT ayuda a las personas a vincular elementos para que puedan mejorar su calidad de vida. Los sistemas de seguridad inteligentes, los electrodomésticos inteligentes de cocina, los relojes inteligentes y los sistemas de calefacción inteligentes son algunos ejemplos de los productos IoT disponibles en la actualidad.

Para empezar, muchas personas ahora usan dispositivos portátiles conectados para monitorear sus actividades de acondicionamiento físico. ¿Cuántos dispositivos posee actualmente ese enlace a Internet o a su red doméstica?

¿Qué tan seguros son esos dispositivos? Por ejemplo, ¿quién escribió el software para soportar el hardware incrustado (también conocido como firmware)? ¿El programador ha estado prestando atención a las fallas de seguridad? ¿Los termostatos de tu hogar están conectados a internet? ¿Tu Grabadora Electrónica de Video (DVR)? Cuando hay errores de seguridad, ¿se puede parchear el firmware en el sistema para corregir la vulnerabilidad? El nuevo firmware no actualizará muchas computadoras en Internet. Para actualizar con parches, algunos dispositivos más antiguos ni siquiera se desarrollaron. Estas dos condiciones ponen a los usuarios de dichos dispositivos a enfrentar amenazas y riesgos de seguridad.

Referencia

Guerra Mundial 3 Zero Days (Sitio Oficial de la Película) - Hazlo propio en DVD o Digital HD. Recuperado el 6 de septiembre de 2020, de www.zerodaysfilm.com