6.3: Herramientas para la Seguridad de la Información

- Page ID

- 155517

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\( \newcommand{\id}{\mathrm{id}}\) \( \newcommand{\Span}{\mathrm{span}}\)

( \newcommand{\kernel}{\mathrm{null}\,}\) \( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\) \( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\) \( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\id}{\mathrm{id}}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\kernel}{\mathrm{null}\,}\)

\( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\)

\( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\)

\( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\) \( \newcommand{\AA}{\unicode[.8,0]{x212B}}\)

\( \newcommand{\vectorA}[1]{\vec{#1}} % arrow\)

\( \newcommand{\vectorAt}[1]{\vec{\text{#1}}} % arrow\)

\( \newcommand{\vectorB}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vectorC}[1]{\textbf{#1}} \)

\( \newcommand{\vectorD}[1]{\overrightarrow{#1}} \)

\( \newcommand{\vectorDt}[1]{\overrightarrow{\text{#1}}} \)

\( \newcommand{\vectE}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash{\mathbf {#1}}}} \)

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\(\newcommand{\avec}{\mathbf a}\) \(\newcommand{\bvec}{\mathbf b}\) \(\newcommand{\cvec}{\mathbf c}\) \(\newcommand{\dvec}{\mathbf d}\) \(\newcommand{\dtil}{\widetilde{\mathbf d}}\) \(\newcommand{\evec}{\mathbf e}\) \(\newcommand{\fvec}{\mathbf f}\) \(\newcommand{\nvec}{\mathbf n}\) \(\newcommand{\pvec}{\mathbf p}\) \(\newcommand{\qvec}{\mathbf q}\) \(\newcommand{\svec}{\mathbf s}\) \(\newcommand{\tvec}{\mathbf t}\) \(\newcommand{\uvec}{\mathbf u}\) \(\newcommand{\vvec}{\mathbf v}\) \(\newcommand{\wvec}{\mathbf w}\) \(\newcommand{\xvec}{\mathbf x}\) \(\newcommand{\yvec}{\mathbf y}\) \(\newcommand{\zvec}{\mathbf z}\) \(\newcommand{\rvec}{\mathbf r}\) \(\newcommand{\mvec}{\mathbf m}\) \(\newcommand{\zerovec}{\mathbf 0}\) \(\newcommand{\onevec}{\mathbf 1}\) \(\newcommand{\real}{\mathbb R}\) \(\newcommand{\twovec}[2]{\left[\begin{array}{r}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\ctwovec}[2]{\left[\begin{array}{c}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\threevec}[3]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\cthreevec}[3]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\fourvec}[4]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\cfourvec}[4]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\fivevec}[5]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\cfivevec}[5]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\mattwo}[4]{\left[\begin{array}{rr}#1 \amp #2 \\ #3 \amp #4 \\ \end{array}\right]}\) \(\newcommand{\laspan}[1]{\text{Span}\{#1\}}\) \(\newcommand{\bcal}{\cal B}\) \(\newcommand{\ccal}{\cal C}\) \(\newcommand{\scal}{\cal S}\) \(\newcommand{\wcal}{\cal W}\) \(\newcommand{\ecal}{\cal E}\) \(\newcommand{\coords}[2]{\left\{#1\right\}_{#2}}\) \(\newcommand{\gray}[1]{\color{gray}{#1}}\) \(\newcommand{\lgray}[1]{\color{lightgray}{#1}}\) \(\newcommand{\rank}{\operatorname{rank}}\) \(\newcommand{\row}{\text{Row}}\) \(\newcommand{\col}{\text{Col}}\) \(\renewcommand{\row}{\text{Row}}\) \(\newcommand{\nul}{\text{Nul}}\) \(\newcommand{\var}{\text{Var}}\) \(\newcommand{\corr}{\text{corr}}\) \(\newcommand{\len}[1]{\left|#1\right|}\) \(\newcommand{\bbar}{\overline{\bvec}}\) \(\newcommand{\bhat}{\widehat{\bvec}}\) \(\newcommand{\bperp}{\bvec^\perp}\) \(\newcommand{\xhat}{\widehat{\xvec}}\) \(\newcommand{\vhat}{\widehat{\vvec}}\) \(\newcommand{\uhat}{\widehat{\uvec}}\) \(\newcommand{\what}{\widehat{\wvec}}\) \(\newcommand{\Sighat}{\widehat{\Sigma}}\) \(\newcommand{\lt}{<}\) \(\newcommand{\gt}{>}\) \(\newcommand{\amp}{&}\) \(\definecolor{fillinmathshade}{gray}{0.9}\)Para garantizar la confidencialidad, integridad y disponibilidad de la información, las organizaciones pueden elegir entre diversas herramientas. Cada una de estas herramientas puede ser utilizada como parte de una política general de seguridad de la información, la cual será discutida en la siguiente sección.

Autentificación

La forma más común de identificar a las personas es a través de la apariencia física, pero ¿cómo identificamos a alguien sentado detrás de la pantalla de una computadora o en el cajero automático? Se utilizan herramientas de autenticación para garantizar que la persona que accede a la información es, en efecto, quien se presenta para ser.

La autenticación se puede lograr identificando a alguien a través de uno o más de tres factores: algo que sabe, algo que tiene, o algo que es. Por ejemplo, la forma de autenticación más común hoy en día es el ID de usuario y la contraseña. En este caso, la autenticación se realiza confirmando algo que el usuario conoce (su ID y contraseña). Pero esta forma de autenticación es fácil de comprometer (ver barra lateral), y a veces se necesitan formas de autenticación más fuertes. Identificar a alguien solo por algo que tenga, como una llave o una tarjeta, también puede ser problemático. Cuando ese token de identificación se pierde o se roba, la identidad puede ser robada fácilmente. El factor final, algo que eres, es mucho más difícil de comprometer. Este factor identifica a un usuario a través de características físicas, como un escaneo ocular o una huella dactilar. Identificar a alguien a través de sus características físicas se llama biometría.

Una forma más segura de autenticar a un usuario es hacer la autenticación multifactor. Combinar dos o más de los factores enumerados anteriormente hace que sea mucho más difícil para alguien tergiversarse a sí mismo. Un ejemplo de esto sería el uso de un token RSA SecurID. El dispositivo RSA es algo que tienes y generará un nuevo código de acceso cada sesenta segundos. Para iniciar sesión en un recurso de información usando el dispositivo RSA, combinas algo que conoces, un PIN de cuatro dígitos, con el código del dispositivo. La única manera de autenticarse correctamente es conociendo el código y teniendo el dispositivo RSA.

Control de Acceso

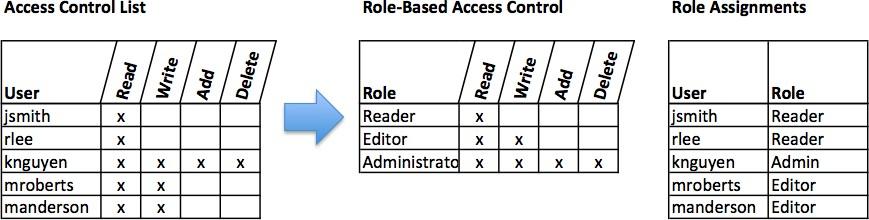

Una vez que un usuario ha sido autenticado, el siguiente paso es asegurarse de que pueda acceder a los recursos de información adecuados. Esto se hace mediante el uso del control de acceso. El control de acceso determina qué usuarios están autorizados para leer, modificar, agregar y/o eliminar información. Existen varios modelos diferentes de control de acceso. Aquí discutiremos dos: la lista de control de acceso (ACL) y el control de acceso basado en roles (RBAC).

Para cada recurso de información que una organización desee administrar, se puede crear una lista de usuarios que tienen la capacidad de realizar acciones específicas. Esta es una lista de control de acceso o ACL. Para cada usuario, se asignan capacidades específicas, como leer, escribir, eliminar o agregar. Solo los usuarios con esas capacidades pueden realizar esas funciones. Si un usuario no está en la lista, no tiene capacidad ni siquiera de saber que existe el recurso de información.

Las ACL son fáciles de entender y mantener. Sin embargo, tienen varios inconvenientes. El principal inconveniente es que cada recurso de información se administra por separado. Si un administrador de seguridad quisiera agregar o eliminar a un usuario a un gran conjunto de recursos de información, no sería fácil. Y a medida que aumenta el número de usuarios y recursos, las ACL se vuelven más difíciles de mantener. Esto ha llevado a un método mejorado de control de acceso, llamado control de acceso basado en roles, o RBAC. Con RBAC, en lugar de otorgar a usuarios específicos derechos de acceso a un recurso de información, los usuarios son asignados a roles y luego a esos roles se les asigna acceso. Esto permite a los administradores administrar usuarios y roles por separado, simplificando la administración y, por extensión, mejorando la seguridad.

Cifrado

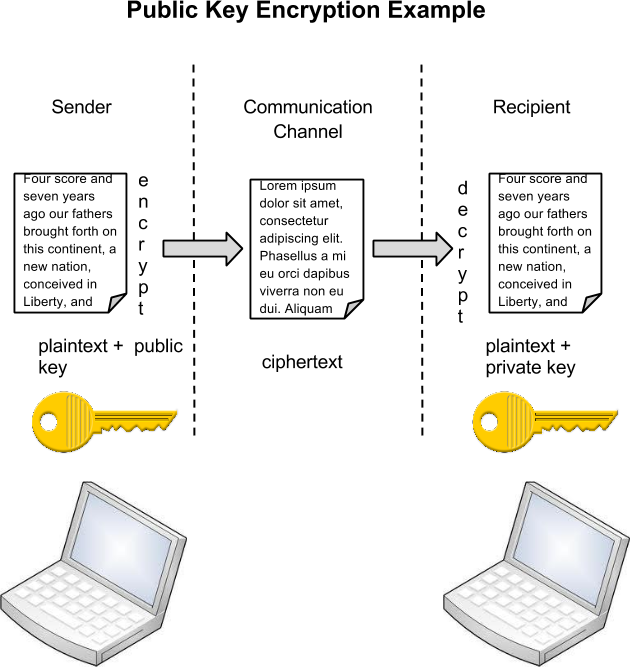

Una organización a menudo necesita transmitir información a través de Internet o transferirla en medios externos como un USB. En estos casos, incluso con una autenticación y control de acceso adecuados, una persona no autorizada puede acceder a los datos. El cifrado es un proceso de codificación de datos al momento de su transmisión o almacenamiento para que solo las personas autorizadas puedan leerlo. Esta codificación se logra mediante un programa de computadora, que codifica el texto plano que necesita ser transmitido; entonces, el destinatario recibe el texto cifrado y lo decodifica (descifrado). Para que esto funcione, el remitente y el receptor necesitan acordar el método de codificación para que ambas partes puedan comunicarse adecuadamente. Ambas partes comparten la clave de cifrado, lo que les permite codificar y decodificar los mensajes de cada uno. Esto se llama cifrado de clave simétrica. Este tipo de cifrado es problemático porque la clave está disponible en dos lugares diferentes.

Una alternativa al cifrado de clave simétrica es el cifrado de clave pública. En el cifrado de clave pública, se utilizan dos claves: una clave pública y una clave privada. Para enviar un mensaje cifrado, obtiene la clave pública, codifica el mensaje y lo envía. El destinatario utiliza entonces la clave privada para decodificarla. La clave pública se le puede dar a cualquier persona que desee enviar un mensaje al destinatario. Cada usuario necesita una clave privada y una clave pública para proteger los mensajes. La clave privada es necesaria para descifrar algo enviado con la clave pública.

Barra lateral: Seguridad de contraseña

La seguridad de una contraseña depende de sus fortalezas para protegerse contra conjeturas de fuerza bruta. Las contraseñas seguras reducen las brechas generales de seguridad porque es más difícil de adivinar para los delincuentes.

Las políticas y tecnologías de contraseñas han evolucionado para combatir las amenazas de seguridad, desde contraseñas cortas a largas, desde la autenticación de un solo factor hasta las autenticaciones multifactoriales. La mayoría de las empresas ahora tienen requisitos específicos para que los usuarios creen contraseñas y cómo se autentican.

A continuación se presentan algunas de las políticas más comunes que las organizaciones deberían poner en marcha.

- Requieren contraseñas complejas que hagan que sea difícil de adivinar. Por ejemplo, una buena política de contraseñas requiere el uso de un mínimo de ocho caracteres, y al menos una letra mayúscula, un carácter especial y un número.

- Cambiar las contraseñas con regularidad. Los usuarios deben cambiar sus contraseñas regularmente. Los usuarios deben cambiar sus contraseñas cada sesenta a noventa días, asegurando que las contraseñas que pudieran haber sido robadas o adivinadas no serán utilizadas contra la empresa.

- Capacitar a los empleados para que no entreguen contraseñas. Uno de los principales métodos utilizados para robar contraseñas es resolverlas preguntando a los usuarios o administradores. El pretexto ocurre cuando un atacante llama a un servicio de asistencia o administrador de seguridad y finge ser un usuario autorizado en particular que tiene problemas para iniciar sesión. Entonces, al proporcionar algunos datos personales sobre el usuario autorizado, el atacante convence a la persona de seguridad para que restablezca la contraseña y le diga qué es. Otra forma en que los empleados pueden ser engañados para que regalen contraseñas es a través del phishing por correo electrónico.

- Capacitar a los empleados para que no hagan clic en un enlace. El phishing ocurre cuando un usuario recibe un correo electrónico que parece ser de una fuente confiable, como su banco o su empleador. En el correo electrónico, se le pide al usuario que haga clic en un enlace e inicie sesión en un sitio web que imita el sitio web genuino e ingrese su ID y contraseña, que luego captura el atacante.

Respaldos

Otra herramienta esencial para la seguridad de la información es un plan integral de respaldo para toda la organización. No solo se deben respaldar los datos de los servidores corporativos, sino que también se debe respaldar a las computadoras individuales utilizadas en toda la organización. Un buen plan de respaldo debe constar de varios componentes.

- Una comprensión completa de los recursos de información organizacional . ¿Qué información tiene realmente la organización? ¿Dónde se almacena? Algunos datos pueden almacenarse en los servidores de la organización, otros datos en los discos duros de los usuarios, algunos en la nube y algunos en sitios de terceros. Una organización debe hacer un inventario completo de toda la información que necesita ser respaldada y determinar la mejor manera de respaldarla.

- Respaldos regulares de todos los datos. La frecuencia de las copias de seguridad debe basarse en la importancia de los datos para la empresa, combinada con la capacidad de la compañía para reemplazar cualquier dato que se pierda. Los datos críticos deben ser respaldados diariamente, mientras que los datos menos críticos podrían ser respaldados semanalmente.

- Almacenamiento fuera del sitio de conjuntos de datos de respaldo. Si todos los datos de respaldo se almacenan en la misma instalación que las copias originales de los datos, entonces un solo evento, como un terremoto, incendio o tornado, ¡eliminaría tanto los datos originales como la copia de seguridad! Es esencial que parte del plan de respaldo sea almacenar los datos en una ubicación externa.

- Prueba de restauración de datos. Regularmente, las copias de seguridad deben ponerse a prueba teniendo algunos de los datos restaurados. Esto asegurará que el proceso esté funcionando y le dará a la organización confianza en el plan de respaldo.

Además de estas consideraciones, las organizaciones también deben examinar sus operaciones para determinar qué efecto tendría el tiempo de inactividad en su negocio. Si su tecnología de la información no estuviera disponible por algún período sostenido de tiempo, ¿cómo afectaría al negocio?

Los conceptos adicionales relacionados con la copia de seguridad incluyen los siguientes:

- Fuente de Alimentación Universal (UPS ). Un UPS es un dispositivo que proporciona respaldo de batería a componentes críticos del sistema, lo que les permite permanecer en línea por más tiempo y/o permitir que el personal de TI los apague utilizando los procedimientos adecuados para evitar la pérdida de datos que podría ocurrir por una falla de energía.

- Sitios alternativos o “calientes” . Algunas organizaciones optan por tener un sitio alternativo donde su réplica de datos críticos siempre se mantenga actualizada. Cuando el sitio principal se cae, el sitio alternativo se pone en línea de inmediato para experimentar poco o ningún tiempo de inactividad.

A medida que la información se ha convertido en un activo estratégico, toda una industria ha surgido alrededor de las tecnologías necesarias para implementar una estrategia de respaldo adecuada. Una empresa puede contratar con un proveedor de servicios para hacer copias de seguridad de todos sus datos o comprar grandes cantidades de espacio de almacenamiento en línea y hacerlo ellos mismos. La mayoría de las grandes empresas ahora utilizan tecnologías como redes de área de almacenamiento y sistemas de archivo.

Firewalls

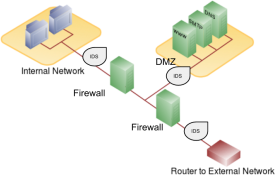

Otro método que una organización debe utilizar para aumentar la seguridad en su red es un firewall. Un firewall puede existir como hardware o software (o ambos). Un firewall de hardware es un dispositivo conectado a la red y filtra los paquetes en función de un conjunto de reglas. Un firewall de software se ejecuta en el sistema operativo e intercepta los paquetes a medida que llegan a una computadora. Un firewall protege todos los servidores y computadoras de la empresa al detener los paquetes fuera de la red de la organización que no cumplen con un estricto conjunto de criterios. También se puede configurar un firewall para restringir el flujo de paquetes que salen de la organización. Esto se puede hacer para eliminar la posibilidad de que los empleados vean videos de YouTube o usen Facebook desde la computadora de una empresa.

Algunas organizaciones pueden optar por implementar múltiples firewalls como parte de su configuración de seguridad de red, creando una o más secciones de su red parcialmente protegida. A este segmento de la red se le conoce como DMZ, tomando prestado el término zona desmilitarizada a los militares. Es donde una organización puede colocar recursos que necesitan un acceso más amplio pero que aún necesitan ser asegurados.

Sistemas de detección de intrusiones

Otro dispositivo que se puede colocar en la red por motivos de seguridad es un sistema de detección de intrusiones o IDS. Un IDS no agrega ninguna seguridad adicional; en cambio, proporciona la funcionalidad para identificar si la red está siendo atacada. Un IDS se puede configurar para vigilar tipos específicos de actividades y luego alertar al personal de seguridad si esa actividad ocurre. Un IDS también puede registrar varios tipos de tráfico en la red para su análisis posterior. Un IDS es una parte esencial de cualquier buena configuración de seguridad.

Barra lateral: Redes privadas virtuales

Mediante el uso de firewalls y otras tecnologías de seguridad, las organizaciones pueden proteger eficazmente muchos de sus recursos de información haciéndolos invisibles para el mundo exterior. Pero, ¿y si un empleado que trabaja desde casa requiere acceder a algunos de estos recursos? ¿Y si se contrata a un consultor para trabajar en la red corporativa interna desde una ubicación remota? En estos casos, se requiere una red privada virtual (VPN).

Una VPN permite a un usuario fuera de una red corporativa desviarse alrededor del firewall y acceder a la red interna desde el exterior. Una combinación de software y medidas de seguridad permite a una organización permitir un acceso limitado a sus redes y al mismo tiempo garantizar la seguridad general.

Seguridad Física

Una organización puede implementar el mejor esquema de autenticación a nivel mundial, desarrollar el mejor control de acceso e instalar firewalls y prevención de intrusiones. Aún así, su seguridad no puede ser completa sin la implementación de la seguridad física. La seguridad física es la protección de los componentes reales de hardware y redes que almacenan y transmiten recursos de información. Para implementar la seguridad física, una organización debe identificar todos los recursos vulnerables y garantizar que estos recursos no puedan ser manipulados físicamente o robados. Estas medidas incluyen las siguientes.

- Puertas cerradas: Puede parecer obvio, pero toda la seguridad del mundo es inútil si un intruso puede entrar y retirar físicamente un dispositivo informático. Los activos de información de alto valor deben asegurarse en una ubicación con acceso limitado.

- Detección de intrusiones físicas: Los activos de información de alto valor deben ser monitoreados mediante el uso de cámaras de seguridad y otros medios para detectar el acceso no autorizado a las ubicaciones físicas donde existan.

- Equipo asegurado: Los dispositivos deben estar bloqueados para evitar que sean robados. El disco duro de un empleado podría contener toda la información de sus clientes, por lo que debe estar asegurado.

- Monitoreo ambiental: Los servidores de una organización y otros equipos de alto valor siempre deben mantenerse en una habitación monitoreada para temperatura, humedad y flujo de aire. El riesgo de falla del servidor aumenta cuando estos factores salen de un rango específico.

- Capacitación de empleados: Una de las formas más comunes en que los ladrones roban información corporativa es robar computadoras portátiles de los empleados mientras viajan los empleados. Los empleados deben estar capacitados para asegurar su equipo siempre que estén fuera de la oficina.

Políticas de Seguridad

Además de los controles técnicos mencionados anteriormente, las organizaciones también necesitan implementar políticas de seguridad como forma de control administrativo. De hecho, estas políticas deberían ser realmente un punto de partida para desarrollar un plan general de seguridad. Una buena política de seguridad de la información establece las pautas para el uso de los recursos de información de la empresa por parte de los empleados. Proporciona el recurso de la empresa en el caso de que un empleado viole una póliza.

Una política de seguridad debe guiarse por la tríada de seguridad de la información discutida anteriormente. Debe establecer pautas y procesos que los empleados deben seguir para acceder a todos los recursos para mantener la integridad de las tres categorías: confidencialidad, integridad y disponibilidad.

Las políticas requieren cumplimiento y deben ser ejecutables; el incumplimiento de una política dará lugar a acciones disciplinarias. La página de Política de Seguridad de la Información del Instituto SANS (2020) enumera muchas plantillas para diferentes tipos de políticas de seguridad. Un ejemplo de una política de seguridad es cómo se debe administrar el acceso remoto, que se puede encontrar aquí.

Una política de seguridad también debe abordar cualquier normativa gubernamental o industrial que se aplique a la organización. Por ejemplo, si la organización es una universidad, debe tener conocimiento de la Ley de Derechos Educativos y Privacidad Familiar (FERPA), que restringe quién tiene acceso a la información de los estudiantes. Las organizaciones de atención médica están obligadas a seguir varias regulaciones, como la Ley de Portabilidad y Rendición de Cuentas del Seguro de Salud (HIPAA).

Barra lateral: Seguridad Móvil

A medida que proliferan los dispositivos móviles como los teléfonos inteligentes y las tabletas, las organizaciones deben estar listas para abordar las preocupaciones de seguridad únicas que utilizan estos dispositivos. Una de las primeras preguntas que una organización debe considerar es si permitir dispositivos móviles en el lugar de trabajo.

Muchos empleados ya tienen estos dispositivos, por lo que la pregunta es: ¿Deberíamos permitir que los empleados traigan sus propios dispositivos y los utilicen como parte de sus actividades laborales? ¿O deberíamos proporcionar los dispositivos a nuestros empleados? Crear una política BYOD (“Bring Your Own Device”) permite a los empleados integrarse más plenamente en su trabajo y brindar una mayor satisfacción y productividad de los empleados. Puede ser prácticamente imposible evitar que los empleados tengan sus propios teléfonos inteligentes o iPads en el lugar de trabajo en muchos casos. Si la organización proporciona los dispositivos a sus empleados, gana más control sobre el uso de los dispositivos, pero también se expone a la posibilidad de un desorden administrativo (y costoso).

Los dispositivos móviles pueden plantear muchos desafíos de seguridad únicos para una organización. Probablemente una de las mayores preocupaciones es el robo de propiedad intelectual. Sería un proceso sencillo para un empleado con intención maliciosa conectar un dispositivo móvil ya sea a una computadora a través del puerto USB o de forma inalámbrica a la red corporativa y descargar datos confidenciales. También sería fácil tomar una foto de alta calidad usando una cámara incorporada en secreto.

Cuando un empleado tiene permiso para acceder y guardar datos de la empresa en su dispositivo, surge una amenaza de seguridad diferente: ese dispositivo ahora se convierte en un objetivo para los ladrones. El robo de dispositivos móviles (en este caso, incluidos los portátiles) es uno de los principales métodos que utilizan los ladrones de datos.

Entonces, ¿qué se puede hacer para proteger los dispositivos móviles? Empezará con una buena política respecto a su uso. Las pautas específicas deben incluir política de contraseñas, acceso remoto, uso de cámara, grabación de voz, entre otros.

Además de las políticas, hay varias herramientas diferentes que una organización puede utilizar para mitigar algunos de estos riesgos. Por ejemplo, si un dispositivo es robado o perdido, el software de geolocalización puede ayudar a la organización a encontrarlo. En algunos casos, incluso puede tener sentido instalar software de eliminación remota de datos, que eliminará datos de un dispositivo si se convierte en un riesgo de seguridad.

Usabilidad

Cuando buscan proteger los recursos de información, las organizaciones deben equilibrar la necesidad de seguridad con la necesidad de los usuarios de acceder y utilizar estos recursos de manera efectiva. Si las medidas de seguridad de un sistema dificultan su uso, entonces los usuarios encontrarán formas de evitar la seguridad, ¡lo que puede hacer que el sistema sea más vulnerable de lo que hubiera sido sin las medidas de seguridad! Tomemos, por ejemplo, las políticas de contraseña. Si la organización requiere una contraseña extremadamente larga con varios caracteres especiales, un empleado puede recurrir a escribirla y guardarla en un cajón ya que será imposible de memorizar.

Referencia:

Plantillas de Políticas de Seguridad. Recuperado 6 de septiembre de 2020, de Seguridad de la Información del Instituto SANS www.sans.org/information-security-policy/