12.3: Llegar a donde vas

- Page ID

- 61095

Objetivos de aprendizaje

Después de estudiar esta sección deberías poder hacer lo siguiente:

- Comprenda las capas que componen Internet (protocolo de aplicación, protocolo de control de transmisión y protocolo de Internet) y describa por qué cada uno es importante.

- Discutir los beneficios de la arquitectura de Internet en general y TCP/IP en particular.

- Nombre a las aplicaciones que deberían usar TCP y otras que podrían usar UDP.

- Entender lo que hace un router y el papel que desempeñan estos dispositivos en las redes.

- Realizar un traceroute y discutir la salida, demostrando cómo funcionan las interconexiones de Internet para obtener mensajes de punto a punto.

- Entender por qué el dominio de la infraestructura de Internet es fundamental para las finanzas modernas y poder discutir los riesgos en los sistemas de comercio automatizados.

- Describa VoIP y circuito de contraste versus conmutación de paquetes, junto con los beneficios organizacionales y las limitaciones de cada uno.

TCP/IP: La salsa secreta de Internet

Bien, sabemos leer una dirección Web, sabemos que cada dispositivo conectado a la Red necesita una dirección IP, y sabemos que el DNS puede mirar una dirección Web y encontrar la dirección IP de la máquina con la que desea comunicarse. Pero, ¿cómo llega realmente una página Web, un correo electrónico o una descarga de iTunes de una computadora remota a su escritorio?

Para nuestra próxima parte del viaje por Internet, aprenderemos sobre dos protocolos adicionales: TCP e IP. Estos protocolos a menudo se escriben como TCP/IP y se pronuncian leyendo las cinco letras seguidas, “T-C-P-I-P” (a veces también se les conoce como la suite de protocolos de Internet). TCP e IP están integrados en cualquier dispositivo que un usuario usaría para conectarse a Internet, desde dispositivos de mano hasta escritorios y supercomputadoras, y juntos TCP/IP hacen que Internet funcione.

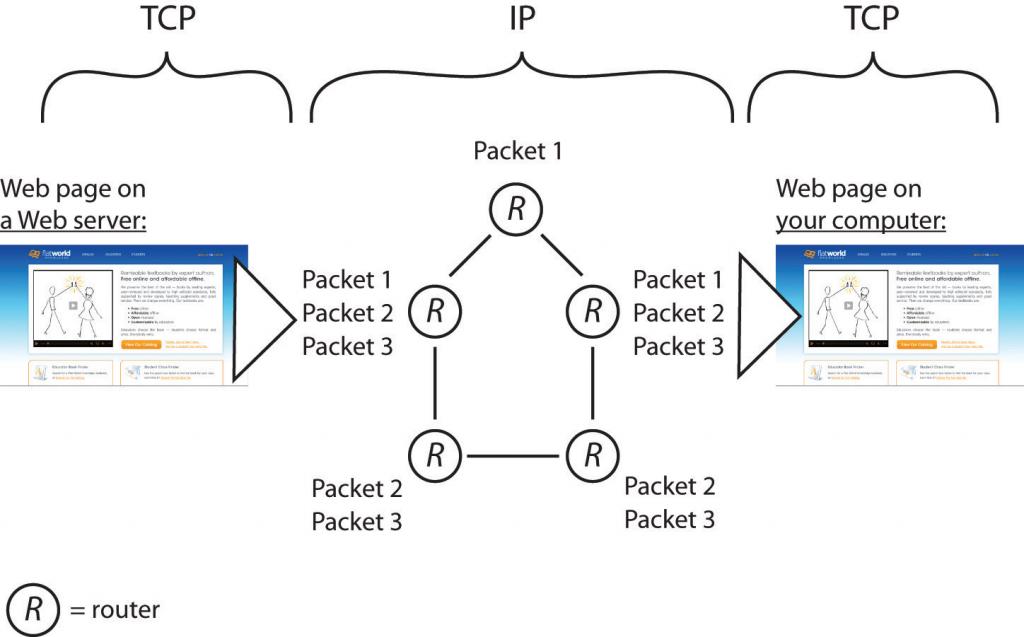

Figura 12.4 TCP/IP en acción

En este ejemplo, un servidor de la izquierda envía una página Web al usuario de la derecha. La aplicación (el servidor Web) pasa el contenido de la página a TCP (que está integrado en el sistema operativo del servidor). TCP divide la página Web en paquetes. Entonces IP se hace cargo, reenviando paquetes de enrutador a enrutador a través de Internet hasta que llegue a la PC del usuario. Los paquetes a veces toman diferentes rutas y ocasionalmente llegan fuera de servicio. TCP que se ejecuta en el sistema receptor de la derecha comprueba que todos los paquetes han llegado, solicita que se reenvíen los paquetes dañados o perdidos, los pone en el orden correcto y envía una copia perfecta y exacta de la página Web a su navegador.

TCP e IP operan por debajo de http y los otros protocolos de transferencia de aplicaciones mencionados anteriormente. TCP (protocolo de control de transmisión) hace su magia al inicio y al final del viaje, tanto en su computadora como en la computadora de destino con la que se está comunicando. Digamos que un servidor Web quiere enviarte una página Web grande. La aplicación de servidor Web entrega la página Web que quiere enviar a su propia versión de TCP. TCP luego divide la página web en trozos más pequeños de datos llamados paquetes (o diagramas). Los paquetes son como pequeños sobres que contienen parte de toda la transmisión, están etiquetados con una dirección de destino (a dónde va) y una dirección de origen (de dónde viene). Ahora dejaremos TCP por un segundo, porque TCP en el servidor Web luego entrega esos paquetes a la segunda mitad de nuestro dúo dinámico, IP.

Es el trabajo de IP (protocolo de Internet) enrutar los paquetes a su destino final, y esos paquetes podrían tener que viajar por varias redes para llegar a donde van. El trabajo de retransmisión se realiza a través de computadoras especiales llamadas enrutadores, y estos enrutadores hablan entre sí y con otras computadoras que usan IP (ya que los enrutadores están conectados a Internet, también tienen direcciones IP. Algunos incluso son nombrados). Cada computadora de Internet está conectada a un enrutador, y todos los enrutadores están conectados a al menos uno (y generalmente a más de uno) otro enrutador, vinculando las redes que componen Internet.

Los enrutadores no tienen información perfecta de extremo a extremo sobre todos los puntos de Internet, pero sí hablan entre sí todo el tiempo, por lo que un enrutador tiene una idea bastante buena de dónde enviar un paquete para acercarlo a donde necesita terminar. Esta charla entre los enrutadores también mantiene a Internet descentralizada y tolerante a fallas. Incluso si una ruta de salida de un enrutador cae (se corta un cable de red, se rompe un enrutador, se apaga la alimentación de un enrutador), siempre y cuando haya otra conexión fuera de ese enrutador, entonces su paquete será reenviado. Las redes fallan, por lo que un buen diseño de red tolerante a fallas implica tener rutas alternativas de entrada y salida de una red.

Una vez que los paquetes son recibidos por la computadora de destino (su computadora en nuestro ejemplo), la versión de TCP de esa máquina entra en acción. TCP verifica que tenga todos los paquetes, se asegura de que no haya paquetes dañados o dañados, solicita paquetes de reemplazo (si es necesario) y luego pone los paquetes en el orden correcto, pasando una copia perfecta de su transmisión al programa con el que se está comunicando (un servidor de correo electrónico, servidor web, etc.).

Esta progresión—aplicación en el origen a TCP en la fuente (segmentación de los datos que se envían), a IP (para reenviar entre enrutadores), a TCP en el destino (vuelva a armar la transmisión y asegurarse de que sea perfecta), a la aplicación en el destino— tiene lugar en ambas direcciones, comenzando en el servidor para los mensajes que llegan a usted y se inician en su computadora cuando envía mensajes a otra computadora.

UDP: el hermano de TCP es más rápido y menos confiable

TCP es un perfeccionista y eso es lo que quieres para transmisiones web, correo electrónico y descargas de aplicaciones. Pero a veces estamos dispuestos a sacrificar la perfección por la velocidad. Haría este sacrificio por aplicaciones de transmisión multimedia como Windows Media Player, Real Player, chat de voz por Internet y videoconferencias. Tener que esperar para asegurarse de que cada paquete se envía perfectamente conduciría a pausas incómodas que interrumpen la escucha en tiempo real. Sería mejor simplemente agarrar los paquetes a medida que vienen y reproducirlos, aunque tengan errores menores. Los paquetes son lo suficientemente pequeños como para que si un paquete no llega, pueda ignorarlo y pasar al siguiente sin demasiada interrupción de la calidad. Un protocolo llamado UDP (protocolo de datagrama de usuario) hace exactamente esto, trabajando como un suplente TCP cuando tienes la necesidad de velocidad, y estás dispuesto a sacrificar la calidad. Si alguna vez has visto un video web o has tenido una llamada telefónica basada en la web y la calidad se volvió inexacta, probablemente se deba a que hubo problemas con los paquetes, pero UDP siguió surgiendo, haciendo que el compromiso de “consígalo rápido” en lugar de “consígalo perfecto”.

VoIP: Cuando las llamadas telefónicas son solo otra aplicación de Internet

La creciente velocidad y confiabilidad de Internet significa que aplicaciones como las llamadas telefónicas por Internet (conocidas como VoIP, o protocolo de voz sobre Internet) son cada vez más confiables. Eso no solo significa que Skype se convierta en una alternativa más viable para las llamadas de teléfonos fijos y móviles de consumo; también es una buena noticia para muchas empresas, gobiernos y organizaciones sin fines de lucro.

Muchas organizaciones grandes mantienen dos redes, una para datos y otra para POTS (servicio telefónico antiguo simple). Mantener dos redes es costoso, y si bien las llamadas telefónicas convencionales suelen ser de mayor calidad que sus contrapartes de Internet, los equipos POTS también son ineficientes. Los viejos sistemas telefónicos utilizan una tecnología llamada conmutación de circuitos. Un “circuito” es una conexión dedicada entre dos entidades. Cuando se tiene una llamada telefónica POTS, se abre un circuito, dedicando una cantidad específica de capacidad entre usted y la parte en el otro extremo. Estás usando ese “circuito” independientemente de si estás hablando. Pausa entre palabras o pone a alguien en espera, y el circuito sigue en uso. Cualquiera que alguna vez haya intentado hacer una llamada telefónica a una hora ocupada (digamos, temprano en la mañana en el Día de la Madre o a la medianoche de la víspera de Año Nuevo) y recibió una grabación de “todos los circuitos están ocupados” ha experimentado congestión en una red telefónica ineficiente con conmutación de circuitos.

Pero a diferencia de las contrapartes de conmutación de circuitos, las redes de Internet son redes de conmutación de paquetes, que pueden ser más eficientes. Como podemos dividir las conversaciones en paquetes, podemos exprimirlas en espacios más pequeños. Si hay pausas en una conversación o alguien está en espera, las aplicaciones no retienen la red. Y eso crea una oportunidad para utilizar la capacidad disponible de la red para otros usuarios. La compensación es aquella que intercambia la calidad de servicio (QoS) de la conmutación de circuitos con la eficiencia y el ahorro de costos de la conmutación de paquetes. Intenta tener una llamada VoIP cuando haya demasiado tráfico en una parte de la red y la calidad de tu llamada disminuya. Pero la calidad de conmutación de paquetes está mejorando mucho. Los estándares de red ahora ofrecen características especiales, como la “priorización de paquetes”, que pueden permitir que los paquetes de voz obtengan prioridad de entrega sobre los paquetes para aplicaciones como el correo electrónico, donde un ligero retraso está bien.

Cuando se digitaliza la voz, el “servicio telefónico” simplemente se convierte en otra aplicación que se encuentra en la parte superior de Internet, como la Web, el correo electrónico o el FTP. Las llamadas VoIP entre oficinas remotas pueden ahorrar cargos de larga distancia. Y cuando el sistema telefónico se convierte en una aplicación informática, se puede hacer mucho más. Los sistemas VoIP bien implementados permiten a los navegadores de los usuarios acceder a su bandeja de entrada de correo de voz, videoconferencias con un solo clic y desvío de llamadas, configuración de llamadas de conferencia de apuntar y hacer clic y otras funciones, pero aún así tendrá un número de teléfono, al igual que con POTS

¿Qué conecta los enrutadores y computadoras?

Los routers están conectados entre sí, ya sea a través de cables o de forma inalámbrica. Un cable que conecta una computadora en una casa u oficina es probablemente de cobre (probablemente lo que generalmente se llama un cable Ethernet), con transmisiones enviadas a través del cobre a través de la electricidad. Los cables de larga distancia, aquellos que transportan muchos datos a largas distancias, suelen ser líneas de fibra óptica, cables revestidos de vidrio que transmiten luz (la luz es más rápida y viaja más lejos que la electricidad, pero los equipos de red de fibra óptica son más caros que el tipo de cobre y electricidad). La transmisión inalámbrica puede ocurrir a través de Wi-Fi (para distancias más cortas), o torre de telefonía celular o satélite a distancias más largas. Pero la belleza de la suite de protocolos de Internet (TCP/IP) es que no importa cuáles sean los medios de transmisión reales. Siempre y cuando su equipo de enrutamiento pueda conectar dos redes cualesquiera, y siempre y cuando ese equipo “hable” IP, entonces usted puede ser parte de Internet.

En realidad, sus mensajes probablemente se transfieren a través de muchos medios de transmisión diferentes para llegar a su destino final. Si usa una computadora portátil conectada a través de Wi-Fi, entonces esa conexión inalámbrica encuentra una estación base, generalmente dentro de unos trescientos pies. Esa estación base probablemente esté conectada a una red de área local (LAN) a través de un cable de cobre. Y su empresa o universidad puede conectarse a porciones rápidas y de larga distancia de Internet a través de cables de fibra óptica proporcionados por el proveedor de servicios de Internet (ISP) de esa firma.

La mayoría de las grandes organizaciones tienen múltiples ISP para redundancia, proporcionando múltiples rutas dentro y fuera de una red. Esto es para que si una conexión de red proporcionada por una empresa cae, digamos que una retroexcavadora errante corta un cable, otras conexiones pueden enrutar alrededor del problema (ver Figura 12.1).

En Estados Unidos (y en la mayoría de los mercados de telecomunicaciones desregulados), los proveedores de servicios de Internet vienen en todos los tamaños, desde actores regionales más pequeños hasta firmas internacionales extensas. Cuando diferentes ISP conectan sus equipos de red para compartir el tráfico, se llama peering. El peering suele tener lugar en sitios neutrales llamados puntos de intercambio de Internet (IXP), aunque algunas firmas también tienen puntos de peering privados. Por lo general, los transportistas no se cobran entre sí por peering. En cambio, “el dinero se hace” en el negocio de ISP cobrando los puntos finales en una red, las organizaciones de clientes y los usuarios finales que un ISP conecta a Internet. La competencia entre los transportistas ayuda a mantener los precios bajos, la calidad alta y la innovación avanzando.

Las finanzas tienen una necesidad de velocidad

Cuando mucha gente piensa en el comercio de Wall Street, piensa en el pozo de clamor abierto en la Bolsa de Valores de Nueva York (NYSE). Pero los comerciantes humanos son demasiado lentos para muchas de las firmas comerciales más activas. Más de la mitad de todas las operaciones bursátiles estadounidenses y una cuarta parte de las operaciones de divisas mundiales ahora ocurren a través de programas que toman decisiones comerciales sin ninguna intervención humana (Timmons, 2006). Hay muchos nombres para esta frontera de finanzas automatizada y basada en datos: el comercio algorítmico, el comercio de caja negra o el comercio de alta frecuencia. Y si bien las firmas especializadas en el comercio automatizado y de alta frecuencia representan solo alrededor del 2 por ciento de las firmas comerciales que operan en Estados Unidos, representan aproximadamente las tres cuartas partes de todo el volumen de negociación de acciones de Estados Unidos (Iati, 2009).

Los programadores se encuentran en el corazón de las finanzas modernas. “Un friki que escribe código, esos tipos son ahora los chicos valiosos”, dice el ex jefe de sistemas de mercados de Fidelity Investments, y esa rara generación de programadores de primer nivel puede ganar “decenas de millones de dólares” desarrollando estos sistemas (Berenson, 2009). Dichos sistemas aprovechan la minería de datos y otras técnicas de creación de modelos para analizar volúmenes masivos de datos y descubrir patrones de mercado explotables. Luego, los modelos se ejecutan con datos en tiempo real y se ejecutan en el instante en que se detecta una oportunidad comercial (Para obtener más detalles sobre cómo se recolectan los datos y se construyen los modelos, consulte el Capítulo 11 “El activo de datos: bases de datos, inteligencia de negocios y ventaja competitiva”).

Ganar con estos sistemas significa ser rápido, muy rápido. Sufre retraso (lo que los técnicos llaman latencia) y es posible que haya perdido la oportunidad de abalanzarse sobre una señal o imperfección del mercado. Para reducir la latencia, muchas empresas comerciales están moviendo sus servidores fuera de sus propios centros de datos y hacia instalaciones de colocación. Estas instalaciones actúan como lugares de almacenamiento donde los servidores de una empresa obtienen conexiones súper rápidas lo más cerca posible de la acción. Y al alquilar espacio en un “colo”, una empresa consigue que otra persona administre los problemas de electricidad y refrigeración, a menudo proporcionando respaldo de energía más robusto y costos de energía más bajos que los que una empresa podría obtener por sí sola.

Equinix, una importante firma IXP y colocación que cotiza en bolsa con instalaciones en todo el mundo, ha agregado un número creciente de firmas comerciales de alta frecuencia a una lista de clientes que incluye empresas de comercio electrónico, Internet, software y telecomunicaciones. Solo en el norte de Nueva Jersey (la ubicación de muchos de los servidores donde se realiza el comercio de “Wall Street”), Equinix alberga unos dieciocho exchanges y plataformas de negociación, así como el nodo de acceso de NYSE Secure Financial Transact Infrastructure (SFTI).

Hace menos de una década, ochenta milisegundos tenían una latencia aceptablemente baja, pero ahora las firmas comerciales están empujando por debajo de un milisegundo en microsegundos (Schmerken, 2009). Por lo que es bastante claro que entender cómo funciona Internet, y cómo aprovecharlo mejor, es de importancia fundamental y estratégica para quienes están en las finanzas. Pero también reconozca que este tipo de trading automatizado conlleva riesgos. Los sistemas que funcionan solos pueden mover muchos miles de millones en un abrir y cerrar de ojos, y las acciones de un sistema pueden hacer cascada, desencadenando acciones de otros.

El “Flash Crash” de la primavera de 2010 resultó en una caída libre de casi 1,000 puntos en el índice industrial Dow Jones, es la mayor caída intradía de la historia. Esas cajas negras pueden ser misteriosas: semanas después del evento del 6 de mayo, los expertos seguían analizando los registros comerciales, tratando de desenterrar cómo ocurrió el accidente repentino (Daimler & Davis, 2010). Los reguladores y legisladores reconocen que ahora necesitan comprender la tecnología, las telecomunicaciones y su impacto más amplio en la sociedad para que puedan crear plataformas que impulsen el crecimiento sin poner en riesgo a la economía.

Observando la ruta del paquete a través de Traceroute

¿Quieres ver cómo los paquetes rebotan de enrutador a enrutador mientras viajan por Internet? Echa un vistazo a una herramienta llamada traceroute. Traceroute envía repetidamente un clúster de tres paquetes comenzando en el primer enrutador conectado a una computadora, luego el siguiente, y así sucesivamente, construyendo la ruta que los paquetes toman a su destino.

Traceroute está integrado en todos los principales sistemas operativos de escritorio (Windows, Mac, Linux), y varios sitios web ejecutarán traceroute entre ubicaciones (traceroute.org y visualroute.visualware.com son excelentes lugares para explorar).

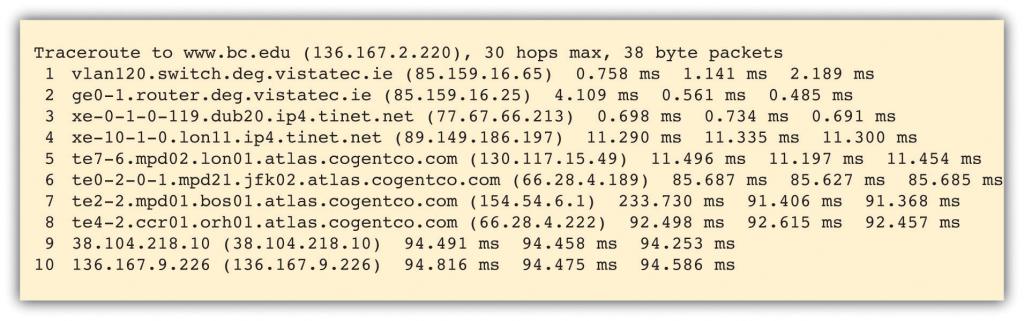

El siguiente mensaje muestra un traceroute realizado entre la firma irlandesa VistaTec y Boston College. Al principio, parece un montón de galimatías, pero si miramos de cerca, podemos descifrar lo que está pasando.

Figura 12.5

La tabla anterior muestra diez saltos, comenzando en un dominio en vistatec.ie y terminando en 136.167.9.226 (la tabla no dice esto, pero todas las direcciones IP que comienzan con 136.167 son direcciones de Boston College). Los tres grupos de números al final de tres líneas muestran el tiempo (en milisegundos) de tres paquetes enviados para probar ese salto de nuestro viaje. Estos números pueden ser interesantes para los administradores de red que intentan diagnosticar problemas de velocidad, pero los ignoraremos y nos centraremos en cómo llegan los paquetes de punto a punto.

Al inicio de cada línea se encuentra el nombre de la computadora o enrutador que está retransmitiendo paquetes para ese tramo del viaje. A veces se nombran los enrutadores, y a veces son solo direcciones IP. Cuando se nombran los enrutadores, podemos decir en qué red se encuentra un paquete mirando el nombre de dominio. Al mirar los nombres de los enrutadores a la izquierda de cada línea en el traceroute anterior, vemos que los dos primeros saltos están dentro de la red vistatec.ie. El salto 3 muestra el primer enrutador fuera de la red vistatec.ie. Está en un dominio llamado tinet.net, por lo que este debe ser el nombre del proveedor de servicios de Internet de VistaTec ya que es la primera conexión fuera de la red vistatec.ie.

A veces, los nombres de los enrutadores sugieren sus ubicaciones (a menudo usan las mismas abreviaturas de tres caracteres que verías en los aeropuertos). Observa de cerca a los anfitriones en lúpulos del 3 al 7. Los subdominios dub20, lon11, lon01, jfk02 y bos01 sugieren que los paquetes van desde Dublín, luego hacia el este a Londres, luego al oeste hasta la ciudad de Nueva York (Aeropuerto Internacional John F. Kennedy), luego hacia el norte hasta Boston. ¡Eso es un largo camino para viajar en una fracción de segundo!

Hop 4 está en tinet.net, pero hop 5 está en cogentco.com (búscalos en línea y descubrirás que cogentco.com, como tinet.net, también es un ISP). Eso sugiere que entre esos lúpulos se está produciendo peering y el tráfico se entrega de transportista a transportista.

Hop 8 sigue siendo cogentco.com, pero no está claro a quién pertenece el router sin nombre en el salto 9, 38.104.218.10. También podemos usar Internet para investigar eso. Busca en Internet la frase “búsqueda de direcciones IP” y encontrarás un montón de herramientas para rastrear a la organización que “posee” una dirección IP. Usando la herramienta en whatismyip.com, encontré que este número está registrado en PSI Net, que ahora forma parte de cogentco.com.

Rutas de enrutamiento, ISP y peering, todo revelado a través de traceroute. Acabas de realizar una especie de “tomografía computarizada” en red y has buscado en las venas y arterias que conforman una porción de Internet. ¡Bastante genial!

Si prueba traceroute por tu cuenta, ten en cuenta que no todos los enrutadores y redes son compatibles con traceroute. Es posible que a medida que tu rastreo llegue a algunos saltos en el camino (particularmente al inicio o al final de tu viaje), aparezcan tres caracteres “*” al final de cada línea en lugar de los números que indican la velocidad del paquete. Esto indica que traceroute ha caducado el tiempo de espera en ese salto. Algunas redes bloquean traceroute porque los hackers han utilizado la herramienta para sondear una red para averiguar cómo atacar a una organización. La mayoría de las veces, sin embargo, los saltos entre el origen y el destino de la ruta de traceroute (los pasos que involucran a todos los ISP y sus enrutadores) son visibles.

Traceroute puede ser una manera ordenada de explorar cómo funciona Internet y reforzar los temas que acabamos de aprender. Busque herramientas de traceroute en línea o navegue por Internet para obtener detalles sobre cómo usar el comando traceroute integrado en tu computadora.

¿Hay Otro Internet?

Si eres estudiante de una gran universidad de investigación, es muy probable que tu escuela forme parte de Internet2. Internet2 es una red de investigación creada por un consorcio de firmas de investigación, académicas, industriales y gubernamentales. Estas organizaciones han configurado colectivamente una red de alto rendimiento que se ejecuta a velocidades de hasta cien gigabits por segundo para soportar y experimentar con aplicaciones exigentes. Los ejemplos incluyen videoconferencias de alta calidad; imágenes de alta confiabilidad y gran ancho de banda para el campo médico; y aplicaciones que comparten enormes conjuntos de datos entre los investigadores.

Si tu universidad es miembro de Internet2 y te estás comunicando con otra computadora que forma parte del consorcio Internet2, entonces los enrutadores de tu organización son lo suficientemente inteligentes como para enrutar el tráfico a través de la columna vertebral ultrarrápida de Internet2. Si ese es el caso, ¡probablemente ya estés usando Internet2 sin siquiera saberlo!

Principales conclusiones

- TCP/IP, o la suite de protocolos de Internet, ayuda a obtener copias perfectas de las transmisiones de Internet de una ubicación a otra. TCP funciona en los extremos de la transmisión, dividiendo las transmisiones en paquetes manejables al inicio y volviendo a armarlas mientras se comprueba la calidad al final. IP funciona en el medio, enrutando paquetes a su destino.

- Los routers son dispositivos informáticos especiales que reenvían paquetes de una ubicación a la siguiente. Los enrutadores suelen estar conectados con más de una ruta de salida, por lo que en caso de que una ruta no esté disponible, se puede usar una ruta alternativa.

- UDP es un reemplazo para TCP, que se usa cuando tiene sentido sacrificar la calidad de los paquetes por la velocidad de entrega. A menudo se usa para la transmisión de medios.

- A TCP/IP no le importan los medios de transición. Esto permite que redes de diferentes tipos (cobre, fibra e inalámbrica) se conecten y participen en Internet.

- La capacidad de intercambiar nuevas aplicaciones, protocolos y archivos multimedia le da a la red una enorme flexibilidad.

- La descentralización, la tolerancia a fallas y la redundancia ayudan a mantener la red abierta y confiable.

- VoIP permite que los sistemas de voz y teléfono se conviertan en una aplicación que viaja por Internet. Esto está permitiendo que muchas empresas ahorren dinero en llamadas telefónicas y mediante la eliminación de viejas e ineficientes redes de conmutación de circuitos. Como aplicaciones de Internet, los sistemas telefónicos VoIP también pueden tener características adicionales de las que carecen las redes de conmutación de circuitos. La principal limitación de muchos sistemas VoIP es la calidad del servicio.

- Muchas firmas de la industria financiera han desarrollado modelos de trading automatizados que analizan datos y ejecutan operaciones sin intervención humana. Velocidades sustancialmente inferiores a un segundo pueden ser vitales para capitalizar las oportunidades del mercado, por lo que las empresas están trasladando cada vez más equipos a instalaciones de colocación que brindan conectividad de alta velocidad a otros sistemas comerciales.

Preguntas y ejercicios

- ¿Cómo puede Internet consistir en redes de medios de transmisión físicamente diferentes: cable, fibra e inalámbricos?

- ¿Cuál es la diferencia entre TCP y UDP? ¿Por qué usarías una sobre la otra?

- ¿Recomendarías un sistema telefónico VoIP a tu firma o universidad? ¿Por qué o por qué no? ¿Cuáles son las ventajas? ¿Cuáles son las desventajas? ¿Se te ocurren posibles preocupaciones o beneficios no mencionados en esta sección? Investigue estas preocupaciones en línea y comparta sus hallazgos con su instructor.

- ¿Cuáles son los riesgos en los tipos de sistemas de trading automatizados descritos en esta sección? Realizar investigaciones y encontrar un ejemplo de dónde estos sistemas han causado problemas a las empresas y/o al mercado más amplio. ¿Qué se puede hacer para prevenir este tipo de problemas? ¿De quién es esta responsabilidad?

- Busque en Internet una herramienta de traceroute o busque en línea para averiguar cómo usar el comando traceroute integrado en tu PC. Ejecute tres o más rutas de traceroutes a diferentes firmas en diferentes ubicaciones alrededor del mundo. Enumere el número de ISP que aparecen en la traza. Circula las áreas donde se produce el peering. ¿Algunos de los “lúpulos” se apagan con los valores “*” devueltos? Si es así, ¿por qué crees que pasó eso?

- Averigua si tu escuela o empleador es miembro de Internet2. Si es así, corre traceroutes a escuelas que sean y no sean miembros de Internet2. ¿Qué diferencias ves en los resultados?