12.3: La Ley de Derechos de Autor del Milenio Digital

- Page ID

- 155654

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\( \newcommand{\id}{\mathrm{id}}\) \( \newcommand{\Span}{\mathrm{span}}\)

( \newcommand{\kernel}{\mathrm{null}\,}\) \( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\) \( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\) \( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\id}{\mathrm{id}}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\kernel}{\mathrm{null}\,}\)

\( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\)

\( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\)

\( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\) \( \newcommand{\AA}{\unicode[.8,0]{x212B}}\)

\( \newcommand{\vectorA}[1]{\vec{#1}} % arrow\)

\( \newcommand{\vectorAt}[1]{\vec{\text{#1}}} % arrow\)

\( \newcommand{\vectorB}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vectorC}[1]{\textbf{#1}} \)

\( \newcommand{\vectorD}[1]{\overrightarrow{#1}} \)

\( \newcommand{\vectorDt}[1]{\overrightarrow{\text{#1}}} \)

\( \newcommand{\vectE}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash{\mathbf {#1}}}} \)

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\(\newcommand{\avec}{\mathbf a}\) \(\newcommand{\bvec}{\mathbf b}\) \(\newcommand{\cvec}{\mathbf c}\) \(\newcommand{\dvec}{\mathbf d}\) \(\newcommand{\dtil}{\widetilde{\mathbf d}}\) \(\newcommand{\evec}{\mathbf e}\) \(\newcommand{\fvec}{\mathbf f}\) \(\newcommand{\nvec}{\mathbf n}\) \(\newcommand{\pvec}{\mathbf p}\) \(\newcommand{\qvec}{\mathbf q}\) \(\newcommand{\svec}{\mathbf s}\) \(\newcommand{\tvec}{\mathbf t}\) \(\newcommand{\uvec}{\mathbf u}\) \(\newcommand{\vvec}{\mathbf v}\) \(\newcommand{\wvec}{\mathbf w}\) \(\newcommand{\xvec}{\mathbf x}\) \(\newcommand{\yvec}{\mathbf y}\) \(\newcommand{\zvec}{\mathbf z}\) \(\newcommand{\rvec}{\mathbf r}\) \(\newcommand{\mvec}{\mathbf m}\) \(\newcommand{\zerovec}{\mathbf 0}\) \(\newcommand{\onevec}{\mathbf 1}\) \(\newcommand{\real}{\mathbb R}\) \(\newcommand{\twovec}[2]{\left[\begin{array}{r}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\ctwovec}[2]{\left[\begin{array}{c}#1 \\ #2 \end{array}\right]}\) \(\newcommand{\threevec}[3]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\cthreevec}[3]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \end{array}\right]}\) \(\newcommand{\fourvec}[4]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\cfourvec}[4]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \end{array}\right]}\) \(\newcommand{\fivevec}[5]{\left[\begin{array}{r}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\cfivevec}[5]{\left[\begin{array}{c}#1 \\ #2 \\ #3 \\ #4 \\ #5 \\ \end{array}\right]}\) \(\newcommand{\mattwo}[4]{\left[\begin{array}{rr}#1 \amp #2 \\ #3 \amp #4 \\ \end{array}\right]}\) \(\newcommand{\laspan}[1]{\text{Span}\{#1\}}\) \(\newcommand{\bcal}{\cal B}\) \(\newcommand{\ccal}{\cal C}\) \(\newcommand{\scal}{\cal S}\) \(\newcommand{\wcal}{\cal W}\) \(\newcommand{\ecal}{\cal E}\) \(\newcommand{\coords}[2]{\left\{#1\right\}_{#2}}\) \(\newcommand{\gray}[1]{\color{gray}{#1}}\) \(\newcommand{\lgray}[1]{\color{lightgray}{#1}}\) \(\newcommand{\rank}{\operatorname{rank}}\) \(\newcommand{\row}{\text{Row}}\) \(\newcommand{\col}{\text{Col}}\) \(\renewcommand{\row}{\text{Row}}\) \(\newcommand{\nul}{\text{Nul}}\) \(\newcommand{\var}{\text{Var}}\) \(\newcommand{\corr}{\text{corr}}\) \(\newcommand{\len}[1]{\left|#1\right|}\) \(\newcommand{\bbar}{\overline{\bvec}}\) \(\newcommand{\bhat}{\widehat{\bvec}}\) \(\newcommand{\bperp}{\bvec^\perp}\) \(\newcommand{\xhat}{\widehat{\xvec}}\) \(\newcommand{\vhat}{\widehat{\vvec}}\) \(\newcommand{\uhat}{\widehat{\uvec}}\) \(\newcommand{\what}{\widehat{\wvec}}\) \(\newcommand{\Sighat}{\widehat{\Sigma}}\) \(\newcommand{\lt}{<}\) \(\newcommand{\gt}{>}\) \(\newcommand{\amp}{&}\) \(\definecolor{fillinmathshade}{gray}{0.9}\)La Ley de Derechos de Autor del Milenio Digital

A medida que las tecnologías digitales han cambiado lo que significa crear, copiar y distribuir medios, se ha creado un vacío de políticas. En 1998, el Congreso de Estados Unidos aprobó la Digital Millennium Copyright Act (DMCA), que extendió la ley de derechos de autor para considerar las tecnologías digitales. Un estatuto antipiratería hace ilegal duplicar obras digitales protegidas por derechos de autor y venderlas o distribuirlas libremente. Dos de las disposiciones más conocidas de la DMCA son la disposición antielusión y la disposición de “puerto seguro”.

- La disposición antielusión hace que sea ilegal crear tecnología para eludir la tecnología que se ha implementado para proteger una obra protegida por derechos de autor. Esta disposición incluye la creación de la tecnología y la publicación de información que describa cómo hacerlo. Si bien esta disposición sí permite algunas excepciones, se ha vuelto bastante polémica y ha llevado a un movimiento para que se modifique.

- La disposición “puerto seguro” limita la responsabilidad de los proveedores de servicios en línea cuando alguien que utiliza sus servicios comete una infracción de derechos de autor. Esta disposición permite que YouTube, por ejemplo, no se haga responsable cuando alguien publique un clip de una película con derechos de autor. La provisión requiere que el proveedor de servicios en línea tome medidas cuando se le notifique de la violación (un aviso de “derribo”). Para un ejemplo de cómo funciona el derribo, así es como YouTube maneja estas solicitudes: Notificación de infracción de derechos de autor de [1]YouTube .

Muchos piensan que la DMCA va demasiado lejos y termina limitando nuestra libertad de expresión. [2]La Electronic Frontier Foundation (EFF) está a la vanguardia de esta batalla. Por ejemplo, al discutir la disposición antielusión, el FEP afirma:

Sin embargo, la DMCA se ha convertido en una seria amenaza que pone en peligro el uso justo, impide la competencia y la innovación, frena la libertad de expresión y la investigación científica, e interfiere con las leyes de intrusión informática. Si elude los bloqueos DRM [gestión de derechos digitales] para usos justos no infractores o crea las herramientas para hacerlo, es posible que esté en el extremo receptor de una demanda.

Creative Commons

En el capítulo 2, aprendimos sobre el software de código abierto. El software de código abierto tiene pocas o ninguna restricción de derechos de autor; los creadores de software publican su código y hacen que su software esté disponible para que otros lo usen y distribuyan de forma gratuita. Esto es genial para el software, pero ¿qué pasa con otras formas de obras protegidas por derechos de autor? Si un artista o escritor quiere poner sus obras a disposición, ¿cómo pueden hacerlo sin dejar de proteger la integridad de su trabajo? Creative Commons es la solución a este problema.

Creative Commons es una organización internacional sin fines de lucro que proporciona herramientas legales para artistas y autores de todo el mundo. Las herramientas ofrecidas para que sea sencillo licenciar obras artísticas o literarias para que otros las utilicen o distribuyan de manera consistente con las intenciones del creador. Las licencias Creative Commons se indican con el símbolo CC. Es importante señalar que Creative Commons y el dominio público no son lo mismo. Cuando algo es de dominio público, no tiene absolutamente ninguna restricción en su uso o distribución. Las obras cuyos derechos de autor han caducado, por ejemplo, son de dominio público.

Al usar una licencia Creative Commons, los creadores pueden controlar el uso de su trabajo sin dejar de hacerlo ampliamente accesible. Al adjuntar una licencia Creative Commons a su obra, se crea una licencia legalmente vinculante. Los creadores pueden elegir entre las siguientes seis licencias con diferentes permisos, desde la menos abierta hasta la más abierta:

- CC-BY: Esta es la licencia menos restrictiva. Permite que otros distribuyan, remezclen, adapten y construyan sobre la obra original, en cualquier medio o formato, incluso comercialmente, siempre que den crédito (atribución) al autor por la obra original.

- CC-BY-SA: Esta licencia restringe la distribución de la obra a través de la cláusula “share-alike”. Esto significa que otros pueden distribuir, remezclar, adaptar y construir libremente sobre la obra, pero deben dar crédito al autor original, y deben compartir usando la misma licencia Creative Commons.

- CC-BY-NC: NC significa “no comercial”. Esta licencia es la misma que CC-BY pero agrega que nadie puede ganar dinero con esta obra, solo con fines no comerciales.

- CC-BY-NC-SA: Esta licencia permite a otros distribuir, remezclar, adaptar y construir sobre la obra original para fines no comerciales, pero deben dar crédito al autor original y compartir utilizando la misma licencia.

- CC-BY-NC-ND: Esta licencia es la misma que CC-BY-NC y agrega la restricción ND, lo que significa que no se pueden realizar trabajos derivados del original.

- CCO: permite a los creadores renunciar a sus derechos de autor y poner sus obras en el dominio público mundial. Permite que otros distribuyan, remezclen, se adapten y construyan en cualquier medio o formato sin condiciones.

Este libro ha sido escrito bajo la licencia creative commons CC-BY. Más de 500 millones de obras con licencia existen en la Web de forma gratuita para que los estudiantes y maestros las utilicen, construyan y compartan. Para obtener más información sobre Creative Commons, visite el sitio web de Creative Commons .

Patente

Otra forma importante de protección de la propiedad intelectual es la patente. Una patente crea protección para alguien que inventa un nuevo producto o proceso. La definición de invención es bastante amplia y abarca muchos campos diferentes. Aquí hay algunos ejemplos de artículos que reciben patentes:

- diseños de circuitos en semiconductores;

- fórmulas de medicamentos recetados;

- armas de fuego;

- cerraduras;

- plomería;

- motores;

- procesos de recubrimiento; y

- procesos de negocio.

Una vez que se concede una patente, brinda a los inventores protección contra otros que infringen su patente. El titular de una patente tiene el derecho de “excluir a otros de hacer, usar, ofrecer para la venta o vender la invención en todo Estados Unidos o importar la invención a los Estados Unidos por un tiempo limitado a cambio de la divulgación pública de la invención cuando se concede la patente”.

Al igual que con los derechos de autor, la protección por patente dura un periodo de tiempo limitado antes de que la invención o proceso ingrese al dominio público. En EU, una patente dura veinte años. Es por esto que los medicamentos genéricos están disponibles para reemplazar a los medicamentos de marca después de veinte años.

Obtención de Protección de Patentes

A diferencia de los derechos de autor, una patente no se concede automáticamente cuando alguien tiene una idea interesante y la anota. En la mayoría de los países, una solicitud de patente debe presentarse ante una oficina gubernamental de patentes. Solo se concederá una patente si la invención o proceso que se presenta cumple con ciertas condiciones:

- Debe ser original. La invención que se presenta no debe haber sido presentada antes.

- Debe ser no obvio. No se puede patentar algo en lo que a cualquiera se le ocurra. Por ejemplo, no se podía poner un lápiz en una silla y tratar de obtener una patente para una silla portalápices.

- Debe ser útil. La invención que se presente debe servir para algún propósito o tener algún uso que se desee.

La Oficina de Patentes y Marcas de los Estados Unidos (USPTO) es la agencia federal que otorga patentes estadounidenses y marcas registradas. Revisa las solicitudes de patente para asegurarse de que el artículo que se presenta cumple con estos requisitos. Este no es un trabajo fácil: la USPTO procesa más de 600,000 solicitudes de patente y otorga más de 300,000 patentes cada año. Se tardaron 75 años en emitir el primer millón de patentes. El último millón de patentes tardó sólo tres años en emitirse; las tecnologías digitales impulsan gran parte de esta innovación.

Barra lateral: ¿Qué es un troll de patentes?

El advenimiento de las tecnologías digitales ha llevado a un gran aumento en las solicitudes de patentes y, por lo tanto, a que se concedan muchas patentes. Una vez que se concede una patente, corresponde al titular de la patente ejecutarla; si se determina que alguien está utilizando la invención sin permiso, el titular de la patente tiene derecho a demandar para obligar a esa persona a detenerse y cobrar daños.

El aumento de las patentes ha llevado a una nueva forma de especulación llamada trolling de patentes. Un troll de patentes es una persona u organización que obtiene los derechos sobre una patente pero en realidad no realiza la invención que protege la patente. En cambio, el troll de patentes busca usar ilegalmente la invención de alguna manera y los demanda. En muchos casos, la infracción que se alega es cuestionable en el mejor de los casos. Por ejemplo, las empresas han sido demandadas por usar Wi-Fi o por escanear documentos, tecnologías que llevan muchos años en el mercado.

Recientemente, el gobierno de Estados Unidos ha comenzado a tomar medidas contra los trolls de patentes. Varias leyes están trabajando en su camino a través del Congreso que, de ser promulgadas, limitarán la capacidad de los trolls de patentes para amenazar la innovación. Puedes aprender mucho más sobre los trolls de patentes escuchando una investigación detallada titulada When Patents Attack realizada por el programa de radio This American Life.

Marca

Una marca comercial es una palabra, frase, logotipo, forma o sonido que identifica una fuente de bienes o servicios. Por ejemplo, la Nike “Swoosh”, la “f” de Facebook y la manzana de Apple (con un bocado sacado de ella) Kleenex (marca de pañuelos faciales) son marcas registradas. El concepto detrás de las marcas es proteger al consumidor. Imagínese ir al centro comercial local para comprar un artículo específico de una tienda específica y encontrar que hay varias tiendas todas con el mismo nombre!

Existen dos tipos de marcas: una marca de hecho común y una marca registrada. Al igual que con los derechos de autor, una organización recibirá automáticamente una marca comercial si se usa una palabra, frase o logotipo en el curso normal de los negocios (sujeto a algunas restricciones, que se discuten a continuación). Una marca de derecho común se designa colocando “TM” al lado de la marca. Una marca registrada ha sido examinada, aprobada y registrada en la oficina de marcas, como la Oficina de Patentes y Marcas en Estados Unidos. Una marca registrada tiene el Circle-R (®) colocado junto a la marca registrada.

Si bien la mayoría de las palabras, frases, logotipos, formas o sonidos pueden ser marcas registradas, existen algunas limitaciones.

Una marca no se mantendrá legalmente si cumple con una o más de las siguientes condiciones:

- Es probable que la marca se confunda con una marca en un registro o solicitud previa.

- La marca es meramente descriptiva para los bienes/servicios. Por ejemplo, tratar de registrar la marca “azul” para un producto azul que vendes no pasará muster.

- La marca es un término geográfico.

- La marca es un apellido. No se le permitirá marcar “Smith's Bookstore”.

- La marca es ornamental según se aplica a las mercancías. Por ejemplo, un patrón de flores repetitivas que es un diseño en un plato no puede ser registrado.

Siempre y cuando una organización utilice su marca y la defienda contra la infracción, la protección otorgada por ella no caduca. Así, muchas organizaciones defienden su marca frente a otras empresas cuya marca incluso sólo copia ligeramente su marca. Por ejemplo, Chick-fil-A ha registrado la frase “Eat Mor Chikin” y la ha defendido [3]vigorosamente contra una pequeña empresa usando el lema “Eat More Kale”. Coca-Cola ha registrado la forma del contorno de su botella y entablará acciones legales contra cualquier compañía que utilice un diseño de botella similar al suyo. Como ejemplo de marcas que han sido diluidas y que ahora han perdido su protección en Estados Unidos son “aspirin” (originalmente registrada por Bayer), “escalera mecánica” (originalmente registrada por Otis) y “yo-yo” (originalmente registrada por Duncan).

Sistemas de Información y Propiedad Intelectual

El auge de los sistemas de información nos ha obligado a repensar cómo tratamos la propiedad intelectual. Desde el aumento de solicitudes de patentes que inundan la oficina de patentes del gobierno hasta las nuevas leyes que deben implementarse para hacer cumplir la protección de los derechos de autor, las tecnologías digitales han impactado nuestro comportamiento.

Privacidad

El término privacidad tiene muchas definiciones, pero privacidad significará la capacidad de controlar la información sobre uno mismo para nuestros propósitos. Nuestra capacidad para mantener nuestra privacidad se ha erosionado sustancialmente en las últimas décadas debido a los sistemas de información.

Información de identificación personal (PII)

La información sobre una persona que puede establecer de manera única la identidad de esa persona se llama información de identificación personal, o PII. Esta es una categoría amplia que incluye información como:

- nombre;

- número de seguro social;

- fecha de nacimiento;

- lugar de nacimiento;

- apellido de soltera de la madre;

- registros biométricos (huella dactilar, rostro, etc.) ;

- registros médicos;

- registros educativos;

- información financiera; y

- información sobre el empleo.

Las organizaciones que recolectan PII son las encargadas de protegerla. El Departamento de Comercio recomienda que “las organizaciones minimicen el uso, cobro y retención de PII a lo estrictamente necesario para lograr su propósito y misión comercial”. Afirman que “la probabilidad de daño causado por una violación que involucra PII se reduce en gran medida si una organización minimiza la cantidad de PII que usa, recolecta y almacena”. 4 Las organizaciones que no protegen la PII pueden enfrentar sanciones, demandas y pérdida de negocios. En EU, la mayoría de los estados tienen ahora leyes que exigen que las organizaciones que han tenido infracciones de seguridad relacionadas con la PII notifiquen a las posibles víctimas, al igual que la Unión Europea.

El hecho de que las empresas estén obligadas a proteger su información no significa que se les restrinja compartirla. En Estados Unidos, las empresas pueden compartir tu información sin tu consentimiento explícito (ver barra lateral a continuación), aunque no todas lo hacen. La FTC exhorta a las empresas que recolectan PII a crear una política de privacidad y publicarla en su sitio web. California requiere una política de privacidad para cualquier sitio web que haga negocios con un residente del estado.

Si bien las leyes de privacidad de Estados Unidos buscan equilibrar la protección del consumidor con la promoción del comercio, en la Unión Europea, la privacidad se considera un derecho fundamental que supera los intereses del comercio. Esto ha llevado a una protección de la privacidad mucho más estricta en la UE y dificulta el comercio entre Estados Unidos y la UE.

Conciencia de relación no obvia

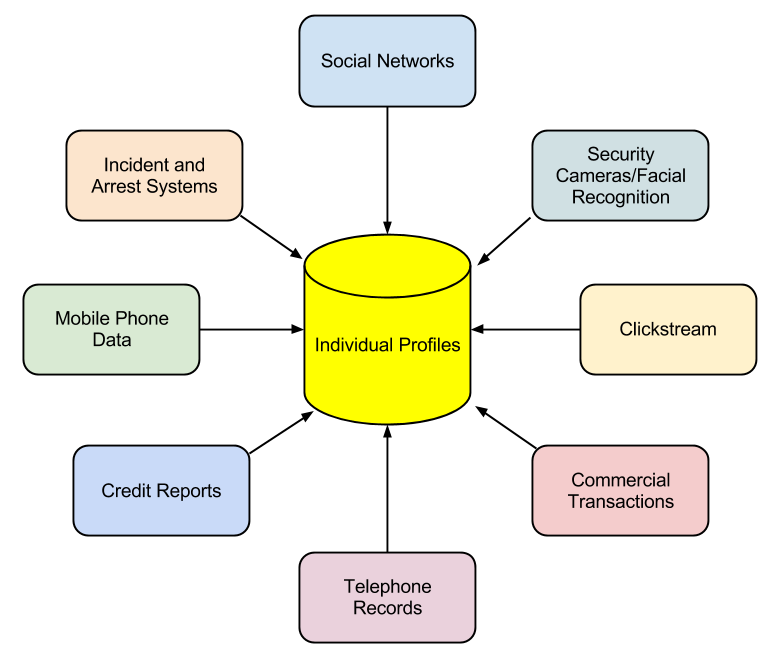

Las tecnologías digitales nos han dado muchas nuevas capacidades que simplifican y agilizan la recopilación de información personal. Cada vez que entramos en contacto con las tecnologías digitales, se pone a disposición información sobre nosotros. Desde nuestra ubicación hasta nuestros hábitos de navegación web, nuestros antecedentes penales, hasta nuestro reporte crediticio, estamos siendo monitoreados constantemente. Esta información se puede agregar para crear perfiles de cada uno de nosotros. Si bien gran parte de la información recopilada estaba disponible en el pasado, recopilarla y combinarla requirió tiempo y esfuerzo. Hoy en día, la información detallada sobre nosotros está disponible para su compra en diferentes empresas. Incluso la información no categorizada como PII puede agregarse para que se pueda identificar a un individuo.

Comercializado por primera vez por grandes casinos que buscan encontrar tramposos, NORA es utilizada tanto por agencias gubernamentales como por organizaciones privadas, y es un gran negocio. En algunos entornos, NORA puede traer muchos beneficios, como en la aplicación de la ley. Al identificar a los delincuentes potenciales más rápidamente, los delitos pueden resolverse más rápidamente o incluso prevenirse antes de que ocurran. Pero estas ventajas tienen un precio: nuestra privacidad.

Restricciones en la Recopilación

Las leyes de privacidad de la información o protección de datos proporcionan pautas legales para obtener, usar y almacenar datos sobre sus ciudadanos. La Unión Europea tiene vigente el Reglamento General de Protección de Datos (GDPR) desde 2018. Estados Unidos no tiene una ley integral de privacidad de la información pero ha adoptado leyes sectoriales. 9

Ley de Protección de la Privacidad Infantil en Línea (COPPA)

Los sitios web que recopilan información de niños menores de trece años están obligados a cumplir con la Ley de Protección de la Privacidad Infantil en Línea (COPPA), la cual es aplicada por la Comisión Federal de Comercio (FTC). Para cumplir con la COPPA, las organizaciones deben hacer un esfuerzo de buena fe para determinar la edad de quienes acceden a sus sitios web. Si los usuarios son menores de trece años, deben obtener el consentimiento de los padres antes de recabar cualquier información.

Ley de Derechos Educativos y Privacidad Familiar (FERPA)

La Ley de Derechos Educativos y Privacidad Familiar [4](FERPA) es una ley estadounidense que protege la privacidad de los registros educativos de los estudiantes. En resumen, esta ley especifica que los padres de familia tienen derecho a la información educativa de sus hijos hasta que lleguen a la edad de dieciocho años o comiencen a asistir a la escuela más allá del nivel de preparatoria. En ese punto, se le da al niño el control de la información. Si bien esta ley no trata específicamente de la recolección digital de información en Internet, las instituciones educativas que recopilan información estudiantil corren un mayor riesgo de divulgarla indebidamente por las tecnologías digitales. Esto se hizo especialmente evidente durante la pandemia de Covid-19 cuando todas las clases presenciales en instituciones educativas hicieron la transición a clases en línea. Las instituciones necesitan contar con políticas que protejan la privacidad de los estudiantes durante las videoconferencias y grabaciones.

Ley de Portabilidad y Rendición de Cuentas de Seguros de Salud (HIPAA)

La Ley de Portabilidad y Responsabilidad del Seguro de Salud de 1996 (HIPAA) es la ley que específicamente distingue los registros relacionados con la atención médica como una clase especial de información de identificación personal. Esta ley otorga a los pacientes derechos específicos para controlar sus registros médicos, requiere que los proveedores de atención médica y otras personas que mantengan esta información obtengan un permiso específico para compartirla, e impone sanciones a las instituciones que incumplan esta confianza. Dado que gran parte de esta información ahora se comparte a través de registros médicos electrónicos, la protección de esos sistemas se vuelve primordial.

Si ingresa los datos en Estados Unidos, posee el derecho de almacenarlos y usarlos incluso si los datos fueron recopilados sin permiso excepto regulados por leyes y reglas como las anteriores. Muy pocos estados reconocen el derecho de una persona a la privacidad; California es la excepción. La Ley de Protección de la Privacidad en Línea de California de 2003 (OPPA) requiere que los operadores de sitios web comerciales o servicios en línea que recopilan información personal sobre los residentes de California a través de un sitio web publiquen una política de privacidad en el sitio de manera visible.

Barra lateral: No rastrear

A la hora de obtener permiso para compartir información personal, Estados Unidos y la UE tienen diferentes enfoques. En EU prevalece el modelo de “opt-out”; en este modelo, el acuerdo por defecto es que has accedido a compartir tu información con la organización y decirles explícitamente que no quieres que tu información sea compartida. Ninguna ley prohíbe compartir sus datos (más allá de algunas categorías específicas de datos, como los registros médicos). En la Unión Europea, se requiere que el modelo de “opt-in” sea el predeterminado. En este caso, debes dar tu permiso explícito antes de que una organización pueda compartir tu información.

Para combatir este intercambio de información, se creó la iniciativa Do Not Track. Como explican sus creadores 3:

Do Not Track es una propuesta de tecnología y política que permite a los usuarios optar por no recibir seguimiento por sitios web que no visitan, incluidos servicios de análisis, redes publicitarias y plataformas sociales. En la actualidad, pocos de estos terceros ofrecen una exclusión de seguimiento confiable, y las herramientas para bloquearlos no son fáciles de usar ni integrales. Al igual que el popular registro Do Not Call, Do Not Track proporciona a los usuarios una opción única, simple y persistente para optar por no participar en el seguimiento web de terceros.

Referencias:

EFF. Consecuencias no deseadas - 16 años bajo DCMA (2014). Recuperado el 10 de noviembre del 2020, de https://www.eff.org/wp/unintended-consequences-16-years-under-dmca

EFF. No rastrear. Recuperado el 10 de noviembre del 2020, de http://donottrack.us/

Guía para Proteger la Confidencialidad de la Información de Identificación Personal (PII). Instituto Nacional de Estándares y Tecnología. Departamento de Comercio de Estados Unidos Publicación Especial 800-122. http://csrc.nist.gov/publications/nistpubs/800-122/sp800-122.pdf

Oficina de Patentes y Marcas de Estados Unidos, “¿Qué es una patente?” Recuperado el 10 de noviembre del 2020, de www.uspto.gov/patents/