13.12: Teletransportación cuántica

- Page ID

- 131204

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

\( \newcommand{\id}{\mathrm{id}}\) \( \newcommand{\Span}{\mathrm{span}}\)

( \newcommand{\kernel}{\mathrm{null}\,}\) \( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\) \( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\) \( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\id}{\mathrm{id}}\)

\( \newcommand{\Span}{\mathrm{span}}\)

\( \newcommand{\kernel}{\mathrm{null}\,}\)

\( \newcommand{\range}{\mathrm{range}\,}\)

\( \newcommand{\RealPart}{\mathrm{Re}}\)

\( \newcommand{\ImaginaryPart}{\mathrm{Im}}\)

\( \newcommand{\Argument}{\mathrm{Arg}}\)

\( \newcommand{\norm}[1]{\| #1 \|}\)

\( \newcommand{\inner}[2]{\langle #1, #2 \rangle}\)

\( \newcommand{\Span}{\mathrm{span}}\) \( \newcommand{\AA}{\unicode[.8,0]{x212B}}\)

\( \newcommand{\vectorA}[1]{\vec{#1}} % arrow\)

\( \newcommand{\vectorAt}[1]{\vec{\text{#1}}} % arrow\)

\( \newcommand{\vectorB}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vectorC}[1]{\textbf{#1}} \)

\( \newcommand{\vectorD}[1]{\overrightarrow{#1}} \)

\( \newcommand{\vectorDt}[1]{\overrightarrow{\text{#1}}} \)

\( \newcommand{\vectE}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash{\mathbf {#1}}}} \)

\( \newcommand{\vecs}[1]{\overset { \scriptstyle \rightharpoonup} {\mathbf{#1}} } \)

\( \newcommand{\vecd}[1]{\overset{-\!-\!\rightharpoonup}{\vphantom{a}\smash {#1}}} \)

INTRODUCCIÓN

En marzo de 1993 Charles H. Bennett de IBM propuso un esquema, basado en la Mecánica Cuántica, que en principio podría utilizarse para teletransportar un objeto. El esquema fue verificado experimentalmente por Dik Bouwmeester et al. en el otoño de 1997. En 2004 investigadores de la Universidad de Viena y la Academia Austriaca de Ciencias utilizaron una fibra óptica de 800 m de largo alimentada a través de un túnel de sistema de alcantarillado público para conectar laboratorios en lados opuestos del río Danubio para lograr tal teletransportación..

Aquí exploramos este fenómeno de Teletransportación Cuántica. Luego extenderemos la discusión a la Información Cuántica y a la Criptografía Cuántica. El documento se basa en una discusión con un curso de año superior en Física moderna sin matemáticas impartido en la Universidad de Toronto.

Aunque la discusión es casi totalmente no matemática, requiere una comprensión considerable de los experimentos de correlación cuántica utilizados para describir el teorema de Bell.

TELETRANSPORTACIÓN

En Star Trek, cuando el Capitán Kirk es transmitido desde la nave espacial Enterprise a la superficie de un planeta, el Capitán Kirk se desmaterializa en el Enterprise, y luego se vuelve a materializar en el planeta. En el programa de televisión, una pregunta sin respuesta es si el transportador desmonta físicamente al capitán Kirk, mueve los átomos de su cuerpo al planeta, y luego los vuelve a ensamblar. Otra alternativa quizás más razonable sería escanear toda la información sobre el estado físico del capitán Kirk, y transmitir esa información a la superficie del planeta donde se utiliza para construir un nuevo Capitán Kirk a partir de las materias primas que se encuentran en el planeta. Tenga en cuenta que en cualquier caso el transportador necesita tener información completa sobre el estado físico de Kirk para poder reconstruirlo.

No obstante, el Principio de Incertidumbre de Heisenberg significa que es imposible obtener esta información completa sobre Kirk. Así, parece que lo mejor que puede hacer el transportador es hacer una copia aproximada de él en la superficie del planeta. La teletransportación cuántica proporciona una manera de “vencer” el Principio de Incertidumbre y hacer una copia exacta.

Como veremos, el mecanismo que late el Principio de Incertidumbre es el mismo que se utilizó para superarlo en los experimentos de Correlación Cuántica que examinamos cuando discutimos el Teorema de Bell. También veremos que aunque el colapso del estado para las dos mediciones en los experimentos de correlación ocurre instantáneamente, la teletransportación no puede ocurrir más rápido que la velocidad de la luz.

Por último, un poco de terminología. Antes estábamos discutiendo experimentos de correlación cuántica en los que estábamos midiendo los espines de dos electrones separados cuyo giro total era cero. Llamamos a los estados de esos dos electrones enredados.

MEDICIONES EN ESTADO DE CAMPANA

En discusiones anteriores casi siempre hablábamos del estado de espín de los electrones, aunque regularmente señalábamos que existen las mismas situaciones para la polarización de la luz, aunque con una diferencia de un factor de 2 en los ángulos que se utilizan. Aquí vamos a revertir la situación, y en su mayoría hablar de estados de polarización para fotones, aunque los argumentos también se aplican a los estados de espín de los electrones.

El hecho de que podamos hablar de polarización de la luz casi de la misma manera que discutimos el espín electrónico no es una coincidencia. Resulta que los fotones tienen espines que pueden existir solo en dos estados diferentes. Y esos diferentes estados de giros están relacionados con la polarización de la luz cuando pensamos en ella como una onda.

Aquí prepararemos pares de fotones enredados con polarizaciones opuestas; los llamaremos E1 y E2. El enredo significa que si medimos un haz de, digamos, fotones E1 con un polarizador, la mitad de los fotones incidentes pasarán por el filtro, independientemente de la orientación del polarizador. Si un fotón en particular pasará por el filtro es aleatorio. Sin embargo, si medimos su fotón E2 compañero con un polarizador orientado a 90 grados con relación al primero, entonces si E1 pasa su filtro E2 también pasará su filtro. De igual manera si E1 no pasa su filtro su compañero E2 no lo hará.

Anteriormente discutimos el experimento de Michelson-Morley, y posteriormente el interferómetro Mach-Zehnder. Recordarán que para ambos teníamos espejos medio plateados, que reflejan la mitad de la luz incidente sobre ellos y transmiten la otra mitad sin reflexión. Estos espejos a veces se llaman divisores de haz porque dividen un haz de luz en dos partes iguales.

Utilizaremos un espejo medio plateado para realizar las Mediciones del Estado de Campana. El nombre es después del creador del Teorema de Bell.

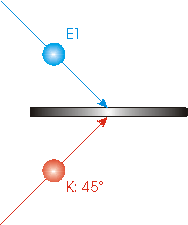

| Dirigimos uno de los fotones enredados, digamos E1, al divisor de haz. En tanto, preparamos otro fotón con una polarización de 45 0, y lo dirigimos al mismo divisor de haz desde el otro lado, como se muestra. Este es el fotón cuyas propiedades serán transportadas; lo etiquetamos como K (para Kirk). Lo cronometramos para que tanto E1 como K lleguen al divisor de haz al mismo tiempo. |  |

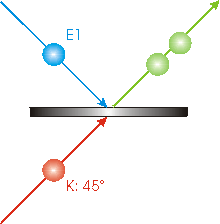

| El incidente del fotón E1 desde arriba será reflejado por el divisor de haz alguna vez y se transmitirá parte del tiempo. De igual manera para el fotón K que es incidente desde abajo. Por lo que a veces ambos fotones terminarán subiendo y hacia la derecha como se muestra. De igual manera, a veces ambos fotones terminarán bajando y hacia la derecha. |  |

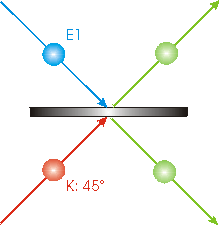

| Pero a veces un fotón terminará yendo hacia arriba y el otro irá hacia abajo, como se muestra. Esto ocurrirá cuando ambos fotones hayan sido reflejados o ambos fotones hayan sido transmitidos. Así, existen tres posibles arreglos para los fotones del divisor de haz: ambos hacia arriba, ambos hacia abajo, o uno hacia arriba y otro hacia abajo. Cuál de estas tres posibilidades ha ocurrido se puede determinar si colocamos detectores en las trayectorias de los fotones después de que hayan salido del divisor de haz. No obstante, en el caso de que un fotón vaya hacia arriba y el otro hacia abajo, no podemos decir cuál es cuál. Quizás ambos fotones fueron reflejados por el divisor de haz, pero quizás ambos fueron transmitidos. Esto quiere decir que los dos fotones se han enredado. Si tenemos un haz grande de pares de fotones preparados idénticamente incidentes en el divisor de haz, el caso de un fotón que termina yendo hacia arriba y el otro hacia abajo ocurre, quizás sorprendentemente, el 25% de las veces. |  |

También algo sorprendentemente, para un solo par de fotones que inciden en el divisor de haz, el fotón E1 ahora se ha colapsado en un estado donde su polarización es -45 0, la polarización opuesta a la preparada 45 0 uno. Esto se debe a que los fotones se han enredado. Entonces aunque no sabemos qué fotón es cuál, conocemos las polarizaciones de ambos.

La explicación de estos dos resultados algo sorprendentes está más allá del nivel de esta discusión, pero puede explicarse por los cambios de fase que experimenta la luz cuando se refleja, la mezcla de estados de polarización de E1 y la consiguiente interferencia entre los dos fotones.

EL TELETRANSPORTADOR

Ahora pensaremos en el compañero E2 de E1.

Ahora pensaremos en el compañero E2 de E1.

25 por ciento de las veces, la medición del estado Campanario resultó en la circunstancia mostrada, y en estos casos hemos colapsado el estado del fotón E1 en un estado donde su polarización es -45 0.

Pero como los dos sistemas de fotones E1 y E2 se prepararon con polarizaciones opuestas, esto quiere decir que el compañero de E1, E2, ahora tiene una polarización de +45 0. Así, el estado del fotón K ahora ha sido transferido al fotón E2. Hemos teletransportado la información sobre el fotón K a E2.

Aunque este colapso de E2 en un estado de polarización de 45 0 ocurre instantáneamente, no hemos logrado la teletransportación hasta que comunicamos que la medición del estado Bell ha arrojado el resultado mostrado. Así, la teletransportación no ocurre instantáneamente.

Obsérvese que la teletransportación ha destruido el estado del fotón K original.

Los enredos cuánticos como los que existen entre E1 y E2 en principio son independientes de lo lejos que se encuentran los dos fotones. Esto ha sido verificado experimentalmente para distancias tan grandes como 10km. Así, la Teletransportación Cuántica es igualmente independiente de la distancia.

El estado original del fotón teletransportado debe ser destruido

Arriba vimos que el estado del fotón K fue destruido cuando el fotón E2 lo adquirió. Consideremos por un momento que este no fue el caso, por lo que terminamos con dos fotones con estados de polarización idénticos. Entonces podríamos medir la polarización de uno de los fotones a, digamos, 45 0 y el otro fotón a 22.5 0. Entonces conoceríamos el estado de polarización de ambos fotones para ambos ángulos.

Como vimos en nuestra discusión del teorema de Bell, el Principio de Incertidumbre de Heisenberg dice que esto es imposible: nunca podremos conocer la polarización de un fotón para estos dos ángulos. Así, cualquier teletransportador debe destruir el estado del objeto que se teletransporta.

OTRAS APLICACIONES

Teleportar el estado de polarización de un solo fotón una cuarta parte del tiempo está muy lejos de teletransportar de manera confiable al Capitán Kirk. Sin embargo, existen otras aplicaciones del tipo de aparato anterior que pueden estar más cerca de ser útiles.

Información cuántica

Como probablemente sabrás, las computadoras almacenan información como secuencias de 0's y 1's Por ejemplo, en la codificación ASCII la letra A está representada por el número 65. Como número binario esto es:

1,000,001

Dentro de la computadora, hay transistores que están encendidos o apagados, y asignamos el estado encendido sea 1 y el estado apagado 0. Sin embargo, la misma información se puede almacenar exactamente de la misma manera en cualquier sistema que tenga dos estados binarios mutuamente excluyentes.

Por ejemplo, si tenemos una colección de fotones podríamos representar los 1's como fotones cuya polarización es +45 0 y los 0's como polarizaciones de -45 0. De manera similar podríamos usar electrones con estados spin-up y spin-down para codificar la información. Estos bits cuánticos de información se llaman qubits.

Arriba estábamos pensando en un aparato para hacer Teletransportación Cuántica. Ahora vemos que podemos pensar en el mismo aparato que transferir Información Cuántica. Tenga en cuenta que, a diferencia de, digamos, un fax, al transferir Información Cuántica se destruye el original, la polarización del fotón K.

Criptografía cuántica

La criptografía depende tanto del remitente como del receptor de la información cifrada conociendo ambos una clave. El remitente usa la clave para cifrar la información y el receptor usa la misma clave para desencriptarla.

La clave puede ser algo muy sencillo, como que ambas partes sepan que cada letra ha sido desplazada hacia arriba en 13 lugares, con letras por encima del decimotercer en el alfabeto rotadas al principio. O pueden ser muy complejos, como una cadena muy muy larga de dígitos binarios.

Aquí un ejemplo del uso de números binarios para cifrar y descifrar un mensaje, en este caso la letra A, que hemos visto es 1,000,001 en una codificación ASCII binaria. Utilizaremos como clave el número 23, que en binario es 0,010,111. Usaremos la clave para codificar la letra usando una regla que si los bits correspondientes de la letra y clave son los mismos, el resultado es un 1, y de lo contrario un 0.

| A | 1 | 0 | 0 | 0 | 0 | 0 | 1 |

|---|---|---|---|---|---|---|---|

| Clave | 0 | 0 | 1 | 0 | 1 | 1 | 1 |

| Cigrafiado | 0 | 1 | 0 | 1 | 0 | 0 | 1 |

El valor cifrado es 41, que en ASCII es el paréntesis derecho:)

Para descifrar el mensaje utilizamos la clave y el mismo procedimiento:

| Cigrafiado | 0 | 1 | 0 | 1 | 0 | 0 | 1 |

|---|---|---|---|---|---|---|---|

| Clave | 0 | 0 | 1 | 0 | 1 | 1 | 1 |

| A | 1 | 0 | 0 | 0 | 0 | 0 | 1 |

Cualquier esquema de cifrado clásico es vulnerable en dos aspectos:

- Si los “malos” se apoderan de la clave ellos también pueden descifrar el mensaje. Los llamados esquemas de cifrado de clave pública revelan en un canal abierto una larga cadena de dígitos binarios que deben convertirse a la clave mediante un procedimiento secreto; aquí la seguridad se basa en la complejidad computacional de “descifrar” el procedimiento secreto.

- Porque hay patrones en todos los mensajes, como el hecho de que predomina la letra e, entonces si se interceptan múltiples mensajes usando la misma clave los malos pueden comenzar a descifrarlos.

Para estar realmente seguros, entonces, debe haber una clave secreta única para cada mensaje. Entonces la pregunta se convierte en cómo podemos generar una clave única y estar seguros de que los malos no saben lo que es.

Para enviar una clave en Criptografía Cuántica, simplemente envía fotones en una de cuatro polarizaciones: -45, 0, 45 o 90 grados. Como saben, el receptor puede medir, digamos, si un fotón está polarizado o no a 90 grados y si no es entonces estar seguro de que fue polarizado a 0 grados. De igual manera el receptor puede medir si un fotón fue polarizado a 45 grados, y si no lo es entonces seguramente está polarizado a -45 grados. Sin embargo el receptor no puede medir tanto el estado de 0 grados como el estado de 45 grados, ya que la primera medición destruye la información de la segunda, independientemente de cuál se realice primero.

El receptor mide los fotones entrantes, eligiendo aleatoriamente si medir a 90 grados o 45 grados, y registra los resultados pero los mantiene en secreto. El receptor se pone en contacto con el remitente y le dice en un canal abierto qué tipo de medición se realizó para cada uno, sin revelar el resultado. El remitente le dice al receptor cuáles de las mediciones fueron del tipo correcto. Tanto el remitente como el receptor guardan solo los qubits que se midieron correctamente, y ahora han formado la clave.

Si los malos interceptan la transmisión de fotones, miden sus polarizaciones y luego las envían al receptor, inevitablemente introducirán errores porque no saben qué medición de polarización realizar. Los dos usuarios legítimos del canal cuántico prueban la escucha al revelar un subconjunto aleatorio de los bits clave y verificar la tasa de error en un canal abierto. A pesar de que no pueden evitar escuchar a escondidas, nunca serán engañados por un espías porque se detectará cualquier esfuerzo, por sutil y sofisticado que sea, por tocar el canal. Siempre que no estén contentos con la seguridad del canal pueden intentar volver a configurar la distribución de claves.

Para febrero de 2000 un sistema de Criptografía Cuántica en funcionamiento utilizando el esquema anterior logró las tasas ciertamente modestas de 10 bits por segundo en una longitud de 30 cm.

Existe otro método de Criptografía Cuántica que utiliza fotones enredados. Se genera una secuencia de pares de partículas correlacionados, siendo detectado por cada parte un miembro de cada par (por ejemplo, un par de fotones cuyas polarizaciones son medidas por las partes). Un escudero de esta comunicación tendría que detectar una partícula para leer la señal, y retransmitirla para que su presencia siga siendo desconocida. Sin embargo, el acto de detección de una partícula de un par destruye su correlación cuántica con la otra, y las dos partes pueden verificar fácilmente si esto se ha hecho, sin revelar los resultados de sus propias mediciones, mediante comunicación a través de un canal abierto.